Utilisateurs à risque et évènements

Les indicateurs

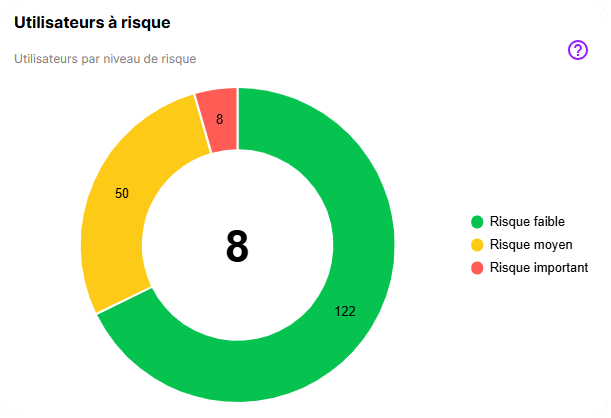

Utilisateurs par niveau de risque

Cet indicateur représente la quantité actuelle d'utilisateurs classifiés à risque répartis par niveau de risque.

Évènements d'utilisateurs à risque

Cet indicateur affiche le nombre d'évènements classifiés à risque sur les 90 derniers jours. Si l'évènement n'est pas traité, le risque persiste et reste présent dans l'indicateur "Utilisateurs à risque"

Qu’est-ce qu’un « utilisateur à risque » ?

Un utilisateur à risque est un compte dont Microsoft estime, à partir de multiples signaux, qu’il a potentiellement été compromis. L’évaluation porte sur la probabilité qu’une personne malveillante détienne ou utilise les informations d’identification de l’utilisateur. Exemples de signaux analysés

- Fuite de mots de passe : Microsoft peut détecter que des identifiants ont été exposés sur le dark web ou lors de violations de données.

- Appareils ou adresses IP malveillants : Connexions provenant de serveurs suspects, de botnets ou reconnus comme compromis.

- Tentatives de connexion anormales : Volume soudain de tentatives échouées, connexions simultanées depuis plusieurs zones géographiques incompatibles, etc.

Comment Microsoft calcule-t-il le risque ?

- Collecte de signaux : Microsoft s’appuie sur un vaste réseau d’informations (rapports de failles, fuites de mots de passe, signaux de menaces globales, etc.).

- Analyse comportementale : Les comportements inhabituels (impossible travel, changements brutaux d’horaires ou de localisation) déclenchent une alerte.

- Attribution d’un niveau de risque : Chaque utilisateur reçoit un niveau de risque (faible, moyen ou élevé) en fonction des d�étections corrélées.

Distinction entre « User Risk » et « Sign-in Risk »

- User Risk : évalue la probabilité que les informations d’identification (identifiant, mot de passe) soient déjà compromises.

- Sign-in Risk : évalue, pour chaque tentative de connexion, la probabilité qu’elle ne soit pas légitime (par exemple, connexion depuis un nouvel appareil situé à l’autre bout du monde).

Comment gérer un utilisateur à risque ?

- Politique d’Identity Protection : Vous pouvez définir des règles automatiques. Exemple : si le risque est moyen ou élevé, forcer la réinitialisation du mot de passe ou exiger une authentification multifacteur (MFA).

- Remédiation manuelle : Si un administrateur détecte un utilisateur à haut risque, il peut manuellement imposer une réinitialisation du mot de passe, clôturer les sessions actives ou confirmer le compte comme « compromis » afin d’investiguer.

Pourquoi c’est important ?

- Sécurité proactive : Identifier et traiter rapidement des comptes à risque réduit les risques de propagation latérale et de compromission à grande échelle.

- Gestion centralisée : Dans le centre de sécurité Microsoft, toutes les alertes relatives aux comptes à risque sont regroupées, facilitant la surveillance et la remédiation.

Source : Concept de protection de l'identitée (docs.microsoft.com)