Prérequis analyse interne

Introduction

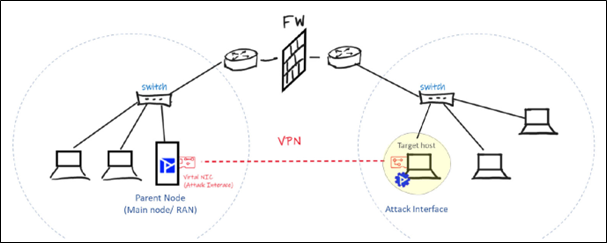

L’objectif est de déployer un pont d’attaque pour étendre les capacités de test d’intrusion de niveau 2 de Pentera à un segment réseau distant hors de portée des nœuds de Pentera sécurisés chez Visiativ. Un pont d’attaque est déployé sur un hôte Windows dans un segment distant, où il crée une connexion VPN au nœud Pentera parent. Cela permet au nœud parent d’utiliser ses propres adresses MAC et IP dans le segment distant, donnant ainsi accès à la couche réseau de niveau 2 depuis Pentera dans le segment distant.

Ce guide couvre les pré requis à traiter pour déployer et exécuter l’agent sur une machine physique connectée au réseau local de l’entreprise.

Prérequis du déploiement

Prérequis de la machine

Infrastructure

Le programme « Attack Bridge » doit être exécuté sur une machine :

- physique ;

- connectée au réseau avec un câble Ethernet;

- connectée au secteur.

Système d'exploitation

Le programme « Attack Bridge » ne peut être exécuté sur des hôtes exécutant des versions x64 bits des systèmes d’exploitation Windows suivants :

- Windows 10;

- Windows 11;

- Windows Serveur 2012R2;

- Windows Serveur 2016;

- Windows Serveur 2019;

- Windows Serveur 2022.

Permissions utilisateurs

Les informations d’identification d’un compte d’utilisateur sont requises pour exécuter le fichier exécutable « Attack Bridge » sur l’hôte cible Windows. L’une ou l’autre des autorisations suivantes est acceptable :

- Compte de domaine privilégié avec autorisations administratives locales sur l’hôte cible;

- Compte administrateur local sur l’hôte cible;

Règles Antivirus

Dans le cas où un antivirus est déployé et bloquerai l’exécution sur la machine qui héberge l’agent, ajoutez les éléments suivants à la liste blanche pour empêcher les outils de sécurité de bloquer le téléchargement ou de tuer le processus :

| Type | Quoi autoriser |

|---|---|

| Application | Mettre en liste blanche le fichier exécutable Attack Bridge dans vos outils AV/EDR/EPP. Vous devrez peut-être calculer le hachage du fichier (expliqué ci-dessous). Chaque pont d’attaque est unique et déployé à l’aide d’un fichier exécutable personnalisé pour un hôte particulier. Le fichier est créé et géré par Visiativ. |

Prérequis réseau

Règle de filtrage

Pour activer la communication entre l’Attack Bridge et le nœud Pentera parent, autoriser la machine exécutant le programme « Attack Bridge » à communiquer vers internet sur le port TCP 44443

| Direction de la communication | Ports autorisés |

|---|---|

| Hôte cible vers intervention | Port 44443 |

Switch

Sécurité de l’interface réseau

Les exemples ci-dessous sont spécifiques aux équipements CISCO. Appliquez des paramètres similaires sur d’autres équipements de couche 2, le cas échéant. Afin que le pentest s'exécute, il est nécessaire d'autorisez la communication de 2 adresses MAC différentes via le même port, en utilisant l’une des configurations suivantes :

| Paramètres | Paramètres de la sécurité de l’interface |

|---|---|

| Option 1 (Recommandée) | Port Security = Enabled Maximum MAC Addresses = 2 Attacher l’interface à 2 adresses MAC spécifiques :

|

| Option 2 | Port Security = Enabled Maximum MAC Addresses = 2 |

| Option 3 | Port Security = Disabled |

Protection ARP

Le tableau suivant décrit dans quels cas il est nécessaire d’ajouter une nouvelle liste d’accès (IP et MAC de la carte réseau virtuelle) à la table ARP.

| Protection ARP | DHCP Snooping | IP Assignée (carte virtuelle) | Changement dans la table ARP |

|---|---|---|---|

| Activée | Activé | Dynamique | Pas de changements requis |

| Activée | Activé | Statique | Créez une ARP-ACL (MAC+IP de la carte réseau virtuelle) et affectez-la à ARP Protect sur le VLAN spécifique. |

| Désactivée | n/a | n/a | Pas de changements requis |

Prérequis Active Directory Password Assessment (ADPA)

Cette partie n’est à prendre en compte que dans le cas où vous avez choisi d'effectuer une évaluation de la robustesse des mots de passe de votre Active Directory (Active Directory Password Assessment).

Prérequis du compte

Privilège du compte

Afin de réaliser l’évaluation de la robustesse des mots de passe du l’Active Directory, mettre à disposition un compte administrateur global du domaine et s’assurer que le compte ne fait pas partie du groupe « Protected Users ». Nous vous préconisons de créer un compte administrateur du domaine provisoire et de supprimer ce dernier à la fin des tests.

Permissions du compte

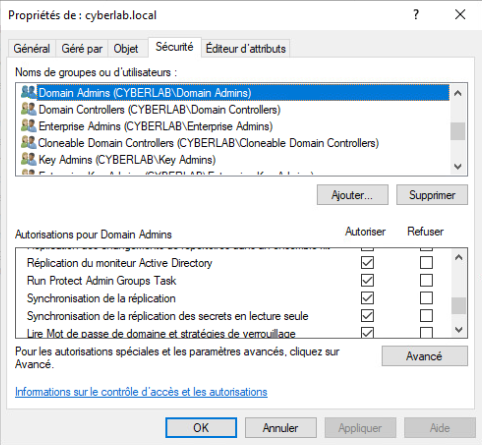

Le compte devra disposer des 3 permissions suivantes :

- Réplication des modifications d’annuaire / Replicating directory changes;

- Réplication de toutes les modifications de l’annuaire / Replicating directory changes all;

- Synchronisation de la réplication / Replication synchronization.

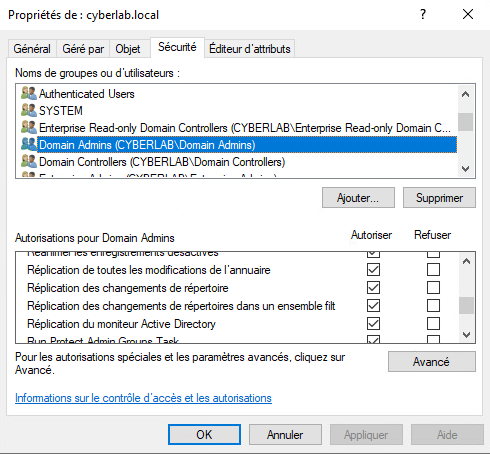

Afin de vérifier ces trois permissions, vous pouvez suivre les étapes suivantes :

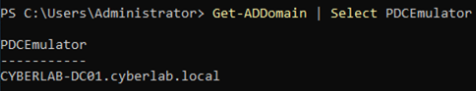

- Dans le cas où vous disposez de plusieurs DC, identifier le contrôleur de domaine qui porte le rôle PDC :

- Connectez-vous sur un contrôleur de domaine;

- Lancez une invite de commande PowerShell et exécuter :

Get-ADDomain | Select PDCEmulator

Noter le FQDN renvoyé par la commande à retourner dans le formulaire de préparation au test d’intrusion

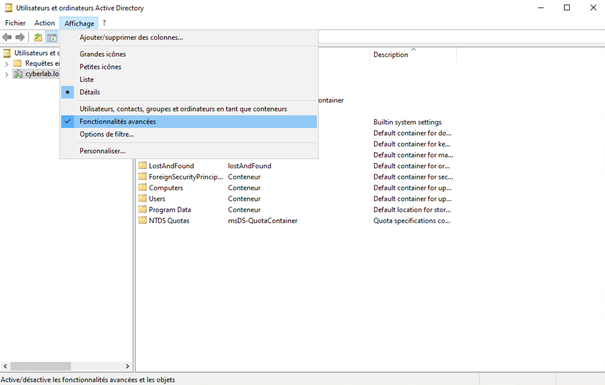

- Connectez-vous sur le contrôleur de domaine principal (PDC) et ouvrez l'application « Utilisateurs et ordinateurs Active Directory » (dsa.msc);

- Dans « Affichage », sélectionnez « Fonctionnalités avancées »;

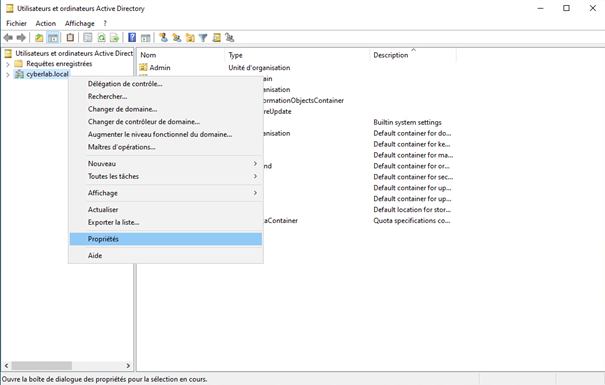

- Faire clic droit sur le nom de domaine puis « Propriétés »;

- Cliquer sur l’onglet « Sécurité », sélectionner le groupe « Domain Admins » et vérifier que les trois droits de réplications sont bien sélectionnés.

Règles d'exclusions antivirus

Pour s’assurer que votre antivirus (EDR) n’empêche pas la réplication des empreintes de mots de passe de votre Active Directory, il est nécessaire de mettre en place des règles d’exclusion antivirus sur le contrôleur de domaine sur les points suivants :

- L’adresse IP de la machine mise à disposition pour exécuter le programme envoyé par Visiativ;

- L’adresse IP attribuée à l’interface VPN;

- Le processus

lsass.exe; - La méthode de détection

SMB/Hacktool.SecretsDump.

Cette étape pourra être exécutées le jour de la configuration VPN avec le consultant Visiativ. Il faudra cependant bien avoir accès à votre console antivirus.

Annexe

Calculer un hash MD5

Exécutez la commande PowerShell Get-FileHash pour calculer la valeur de hachage d’un fichier spécifique. Veillez à spécifier le chemin d’accès au fichier et l’algorithme souhaité :

Get-FileHash {complete file path} -Algorithm MD5

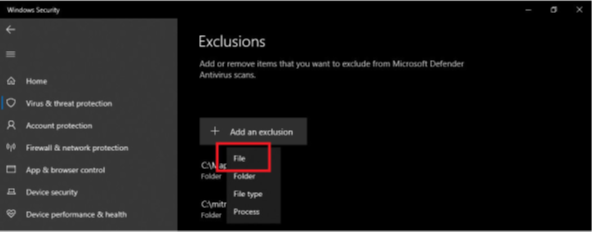

Exclusion Windows Defender

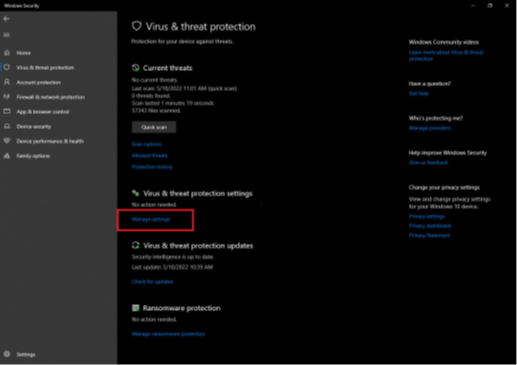

Vous trouverez ci-dessous les étapes nécessaire à la création d'une exclusion dans l'antivirus Windows Defendenr.

- Ouvrez le panneau de Sécurité Windows;

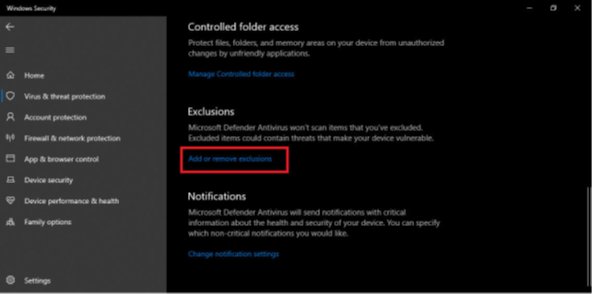

- Sous Paramètres de protection contre les virus et les menaces, sélectionnez Gérer les paramètres;

- Sous le menu Exclusions, sélectionnez Ajouter ou supprimer des exclusions ;

- Sélectionnez Ajouter ou retirer une exclusion > Fichier et sélectionnez le fichier approprié.

Le fichier apparaîtra dans la liste des exclusions.