Comment réaliser l'inventaire de ses actifs

Introduction

Dans un monde interconnecté, la protection de nos données sensibles est d'une importance capitale. L'inventaire des actifs informationnels joue un rôle central dans cette démarche. celui-ci consiste à identifier et évaluer toutes les ressources et données numériques essentielles au sein de votre organisation. Cela englobe les équipements, les logiciels, les données et les systèmes. En comprenant clairement ces actifs, vous serez en mesure d'appréhender les risques auxquels votre organisation est exposée.

En effet, l'inventaire des actifs informationnels permet de détecter les vulnérabilités, les failles de sécurité et les points d'accès sensibles dans votre infrastructure. Il offre une vision de la valeur de chaque actif et de son importance pour votre activité, facilitant ainsi la mise en place de mesures de protection appropriées. En suivant cette approche méthodique, vous renforcerez la sécurité de vos actifs informationnels, réduirez les risques d'attaques et protégerez efficacement votre organisation contre les menaces de plus en plus sophistiquées.

Le contenu d'un inventaire d'actifs informationnels

Inventaire des matériels mais pas que...

Lorsque l’on parle d’actifs informationnels, on peut constater que la plupart des personnes pensent aux matériels (ordinateurs, serveurs, machines de production …). Mais il y a beaucoup d’autres éléments qu’il faut prendre en compte : les personnes, les licences, les fournisseurs, les locaux, la propriété intellectuelle et même les actifs incorporels comme la marque de l’entreprise. Tous ces éléments peuvent entrer dans l’inventaire des actifs. Tout actif qui a de la valeur pour l’entreprise doit être protégé et doit alors figurer dans l’inventaire.

Matériel

- Ordinateurs (desktop, laptop);

- Serveurs;

- Imprimantes / Scanner;

- Matériels actifs (switch, pare-feu, borne Wifi ..);

- IoT (machines industriels ..);

- Téléphonie IP.

L'inventaire matériel peut contenir a minima les éléments suivants :

| Type | Marque | N/S | OS | Date achat | Fin de garantie | Maintenance | Fonction | Propriétaire | Critique |

|---|---|---|---|---|---|---|---|---|---|

| Serveur | IBM | XXXX | MS Windows 2016 R2 | jj/mm/aaaa | jj/mm/aaaa | Oui | Contrôleur de domaine | DSI | Oui |

| Pare-feu | Fortinet | XXXX | FortiOS 7.2 | jj/mm/aaaa | jj/mm/aaaa | Oui | FWIPS/IDS/VPN | DSI | Oui |

| Desktop | HP | XXXX | MS Windows Enterprise | jj/mm/aaaa | jj/mm/aaaa | Non | Poste accueil | DSI | Non |

| Automate | Siemens | XXXX | S7 | jj/mm/aaaa | jj/mm/aaaa | Oui | Pilotage d'actionneurs | Responsable production | Oui |

Un inventaire matériel complet présente plusieurs avantages :

- Maitrise du budget et du parc;

- Détecter les éléments pouvant être une faille de sécurité;

- Identifier les éléments critiques afin de mieux les protéger.

Licences et logiciels

- Licences bureautiques (Office365, Google Workspace…);

- Licences systèmes (postes, serveurs, machines industrielles …);

- Licences applications IT (Antivirus, sauvegarde, sites web …);

- Licences applications métiers (CRM, ERP , machines industrielles).

L'inventaire matériel peut contenir a minima les éléments suivants :

| Application | Licence | Date début | Date fin | Type licence | Propriétaire | Revendeur | Type Application |

|---|---|---|---|---|---|---|---|

| Microsoft Office 365 | MS 365 Business Premium | jj/mm/aaaa | jj/mm/aaaa | Renouvellement automatique annuel | DSI | Microsoft | Cloud |

| ERP | 50 users | jj/mm/aaaa | jj/mm/aaaa | A échéance | DSI | Sage | On premise |

| Optimisation fiscale | A l'usage | jj/mm/aaaa | jj/mm/aaaa | A échéance | DAF | Cegid | Cloud |

| SolidWorks | Jeton/user | jj/mm/aaaa | jj/mm/aaaa | Renouvellement automatique | Responsable BE | Visiativ | On premise |

| PCVue | A l'usage | jj/mm/aaaa | jj/mm/aaaa | Renouvellement automatqiue | Responsable production | Arc informatique | On premise |

L’inventaire des logiciels et des licences associées va permettre de :

- Identifier les applications critiques;

- S’affranchir de l’utilisation non autorisée;

- Maîtriser son budget et le cycle de renouvellement.

Ressources humaines (personnels IT / OT)

Cet inventaire ne concerne que les personnes en relation avec l’IT / OT :

- DSI / RSSI;

- Administrateurs systèmes;

- Architectes / Opérateurs .

L’inventaire des ressources humaines peut se présenter sous forme de tableau et contenir à minima les éléments suivants :

| Nom Prénom | Fonction | Compétences | Remplaçant en cas d'indisponibilité | Personne critique |

|---|---|---|---|---|

| Durant Robert | DSI | Architecture / sauvegarde / support / bureautique / pare feu télécom / cybersécurité | N/A | Oui |

| Dupont Jean | Technicien informatique | Bureautique / postes de travail | DSI | Non |

| Dubois René | Responsable BE | CAO 3D | Responsable adjoint | Oui |

| Blansec Adèle | Responsable atelier | OT Siemens | Responsable adjoint | Oui |

L’inventaire des ressources humaines va permettre de :

- Lister les personnels par compétences;

- Identifier les personnes critiques;

- Assister une évaluation des besoins en formations.

Fournisseurs IT / OT

Cet inventaire ne concerne que les fournisseurs en relation avec l’IT/OT :

- Fournisseurs d’infrastructure / hébergeurs;

- Fournisseurs de matériels / mainteneurs;

- Fournisseurs / revendeurs de licences;

- Cabinets de conseil / audit.

L’inventaire des fournisseurs peut se présenter sous forme de tableau et contenir a minima les éléments suivants :

| Fournisseurs | Service fourni | Budget annuel | Propriétaire | Critique |

|---|---|---|---|---|

| Microsoft | MS Office 365 | XXX € | DSI | Oui |

| Sage | ERP | XXX € | DSI | Oui |

| SCC | Maintenance Postes IT | XXX € | DSI | Non |

| Siemens | Assistance OT | XXX € | BE | Oui |

| Orange | Lien Telecom / Internet | XXX € | DSI | Oui |

L’inventaire des fournisseurs va permettre de :

- Lister les fournisseurs par activités;

- Identifier les fournisseurs critiques;

- Mettre en place des processus de suivi de la sécurité pour les fournisseurs critiques;

- Assister la construction du budget cybersécurité.

Comptes utilisateurs

L’inventaire des utilisateurs peut se faire à l’aide d’outils ou par extraction de l’AD Microsoft (si existant),de même pour les logiciels Cloud (Office365 / Google Workspace...) Ces inventaires peuvent se présenter sous forme de tableau avec la liste des administrateurs et des utilisateurs par domaines / applications :

- Administrateurs;

- Utilisateurs;

- Comptes à privilégier;

- Comptes de services;

L'inventaire des comptes utilisateurs peut contenir a minima :

| Domaine / Application | Administrateurs | Utilisateurs | Date de création |

|---|---|---|---|

| Domaine.dom | Liste des administrateurs | Liste des utilisateurs | jj/mm/aaaa |

| Application de comptabilité | Liste des administrateurs | Liste des utilisateurs | jj/mm/aaaa |

| Pare-feu | Liste des administrateurs | Liste des utilisateurs | jj/mm/aaaa |

| Outil de sauvegarde | Liste des administrateurs | Liste des utilisateurs | jj/mm/aaaa |

L’inventaire des comptes utilisateurs va permettre de :

- Identifier les comptes administrateurs par domaines / applications;

- Réviser les droits attribués;

- Maîtriser les accès.

Locaux de l'entreprise

En règle générale, la sécurité physique et environnementale est sous la responsabilité d’un service indépendant de la DSI (services généraux par exemple). Il faut cependant s’affranchir de l’inventaire des locaux et surtout des matériels susceptibles d’impacter le bon fonctionnement du SI comme :

- Tous les sites où il y a du matériel IT / OT;

- Les matériels de sécurité d'accès ou de supervision des locaux (lecteur de badges, biométrie, caméra de surveillance...).

Suivant l’activité de l’entreprise, d’autres inventaires peuvent être menés comme :

- L’inventaire des locaux et des matériels de sécurité afférent;

- L’inventaire des éventuels brevets ou licencesdéposés par l’entreprise;

- L’inventaire des sites Web et des noms de domaines déposés.

Autres

Il existe d'autres actifs à faire figurer dans votre inventaire. Chaque entreprise étant différente, ces éléments doivent être adaptés au mieux à celles-ci.

Propriété intellectuelle

- Dépôt de propriété privée de développement de logiciel;

- Brevets de fabrication ;

- Licences d'exploitation.

Marque d'entreprise

- Liste des différentes marques de l’entreprise et/ou de ses filiales;

- Sites Web , noms de domaines.

Faire un inventaire pertinent en 4 étapes

- Lister exhaustivement les différents assets à l'instant T;

- Fixer les différentes propriétés de l'actif (propriétaire, version, classification etc.);

- Consolider les différentes sources éviter les doublons et/ou les oublis;

- Planifier une revue régulière pour le préserver des écarts.

Conclusion

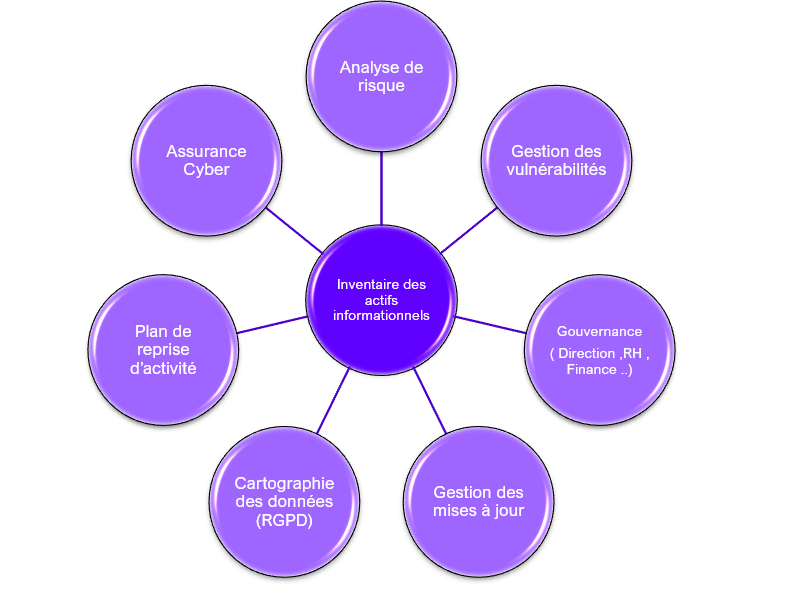

En conclusion, l'inventaire des actifs informationnels joue un rôle central dans la mise en place d'une stratégie de cybersécurité solide. Il constitue le socle essentiel qui interagit avec les autres piliers de la cybersécurité tels que la cartographie des données RGPD, l'assurance cyber, l'analyse des risques, la gestion des vulnérabilités et la gestion des incidents de sécurité.

En comprenant et en évaluant de manière proactive vos actifs informationnels, vous serez en mesure de mieux cerner les risques, de mettre en place des mesures de protection adaptées et de renforcer la sécurité globale de votre organisation. Investir dans un inventaire précis et régulièrement mis à jour constitue donc une étape cruciale pour optimiser votre cybersécurité et protéger vos actifs informationnels des menaces en constante évolution.