Calcul du score

Méthode de scoring

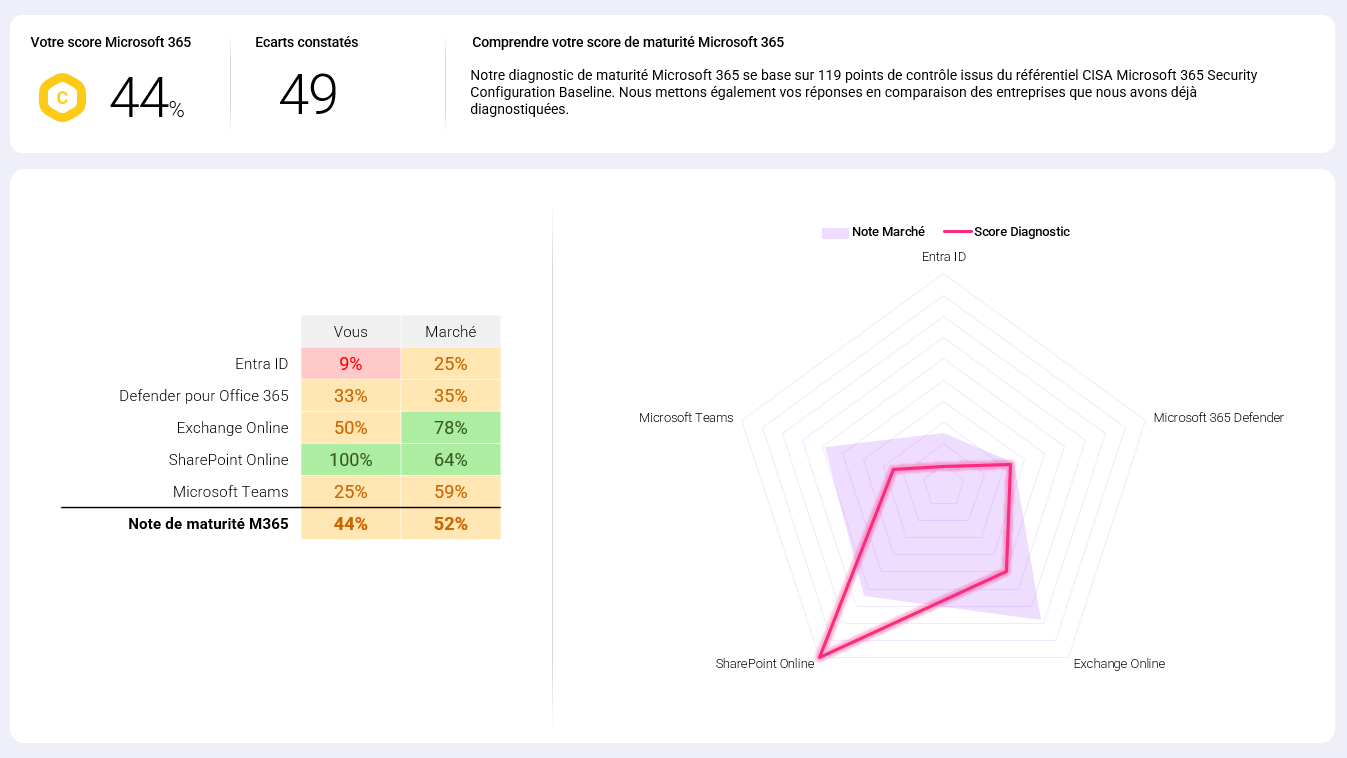

Le score global de l'analyse Microsoft 365 de Visiativ mesure les écarts dans les configurations de sécurité des différents actifs de l'environnement cloud de l'organisation, tels que Entra ID, Teams, SharePoint, Exchange Online et Defender pour Office 365. Chaque application se voit attribuer un score basé sur la gravité et le nombre de paramètres ou options de configuration qui ne respectent pas les recommandations de sécurité.

L'analyse approfondie menée par des consultants spécialisés de Visiativ permet d'identifier ces écarts, d'affecter un score, et de fournir des informations détaillées sur la conformité de la sécurité dans ces applications Microsoft 365. Nos experts créent des tickets de remédiation, priorisent ces tickets en fonction du contexte et aident l'organisation à aligner ses configurations de sécurité avec les bonnes pratiques.

Chaque écart de configuration identifié est lié à une application spécifique de Microsoft 365.

Nombre de remédiations par application

Le tableau ci-dessous présente le nombre de remédiations recommandées pour chaque application Microsoft 365, tel que déterminé par notre analyse. Chaque remédiation correspond à un écart de sécurité identifié. Les applications Microsoft 365 analysées, telles que Entra ID, Teams, SharePoint, Exchange Online et Defender pour Office 365 pour Office 365, font l'objet d'une évaluation distincte, et le nombre de remédiations est attribué en fonction du nombre de configurations à ajuster pour améliorer la posture de sécurité. Ce suivi permet à l'organisation de mieux comprendre la répartition des efforts nécessaires pour atteindre une niveau de sécurité optimal sur l'ensemble de l'écosystème cloud Microsoft 365.

| Application | Nombre de point de contrôle |

|---|---|

| Entra ID | 30 |

| Defender pour Office 365 | 20 |

| Microsoft Exchange Online | 37 |

| Microsoft SharePoint | 11 |

| Microsoft Teams | 21 |

| Total | 119 |

Catégories de l'analyse Microsoft 365

Sécurité dans Microsoft Entra ID

Microsoft Entra ID (anciennement Azure Active Directory) est un service cloud de gestion des identités et des accès, offrant des fonctionnalités de sécurité avancées pour protéger les organisations contre les menaces. Il intègre l'authentification unique (SSO), l'authentification multifacteur (MFA).

Problèmes typiques : Parmi les configurations de sécurité insuffisantes, on trouve des politiques d'accès mal configurées, l'absence de MFA, l'utilisation d'authentifications héritées non sécurisées (comme IMAP ou POP), et une gestion inefficace des comptes inactifs. De plus, des permissions excessives ou mal définies pour les utilisateurs, notamment les administrateurs, peuvent aussi exposer l'infrastructure à des risques.

Impact : Ces defaults de configuration de sécurité augmentent le risque d'accès non autorisé aux données sensibles, d'exfiltration de données et de compromission des comptes utilisateurs. Par exemple, les attaques par force brute ou hameçonnage (phishing) peuvent exploiter l'authentification simple, tandis que des comptes inactifs non surveillés constituent une porte d’entrée pour des cyberattaques.

Points de contrôle : Microsoft Entra ID dispose de 30 points de contrôle essentiels, incluant l'accès conditionnel, la protection des identités privilégiées, et la surveillance continue via Microsoft Defender pour Identity.

Sécurité avec Defender pour Office 365

Microsoft Defender pour Office 365 est un outil de sécurité conçu pour protéger les utilisateurs contre les menaces sophistiquées qui ciblent les courriels, les liens, et les pièces jointes. Il fournit une protection avancée contre les attaques d'hameçonnage (phishing), les malwares, et les ransomwares, en intégrant des capacités de détection, de réponse et de remédiation automatisées.

Problèmes typiques : Les configurations de sécurité par défaut insuffisantes sont souvent à l'origine de vulnérabilités, notamment l’absence de filtres anti-phishing avancés ou la non-activation des politiques Safe Links et Safe Attachments, qui sont essentielles pour détecter et bloquer les contenus malveillants avant qu’ils n’atteignent les utilisateurs. Un autre problème fréquent est la gestion inadéquate des alertes de sécurité, qui peut entraîner des réponses tardives aux incidents critiques.

Impact : Ces failles de configuration peuvent exposer une organisation à des attaques ciblées, telles que des campagnes de phishing sophistiquées ou des infections par malware via des pièces jointes ou des liens malveillants. Un manque de réactivité face aux alertes augmente le risque de compromission de comptes et de fuite de données sensibles, particulièrement lorsque les politiques de rétention de données ne sont pas bien définies.

Points de contrôle : Defender pour Office 365 propose 20 points de contrôle essentiels pour évaluer l'état de sécurité de l'infrastructure. Ces points couvrent notamment la protection contre le hameçonnage (phishing), les malwares, l'analyse des comportements anormaux des utilisateurs, et les politiques de gestion des menaces.

Sécurité Microsoft 365 pour Exchange Online

Microsoft 365 Exchange Online est une solution cloud de messagerie qui permet aux entreprises de gérer leurs emails, calendriers, contacts et tâches de manière sécurisée. Exchange Online intègre de nombreuses fonctionnalités de sécurité, telles que la protection contre le spam et le phishing, la gestion des droits à l'information, l'authentification multi-facteur (MFA), et la surveillance continue des activités. Ces fonctionnalités sont conçues pour assurer la confidentialité des données sensibles et répondre aux exigences de conformité légale et réglementaire.

Problèmes typiques : Les problèmes de sécurité fréquemment rencontrés dans l'utilisation d'Exchange Online incluent la désactivation de l'authentification multi-facteur, une configuration inadéquate des filtres anti-spam et anti-phishing, et une journalisation des activités insuffisante. Ces lacunes peuvent exposer l’organisation à des attaques de phishing, à des violations de données, ou à des accès non autorisés.

Impact : Ces problèmes peuvent entraîner de graves conséquences, telles que des attaques réussies de phishing, des vols de données sensibles ou des accès non autorisés aux systèmes d'information de l'entreprise. De plus, une mauvaise configuration de la journalisation peut réduire la capacité à identifier et à répondre rapidement aux menaces.

Points de contrôle : Exchange Online propose 37 points de contrôle couvrant divers aspects de la protection des emails, tels que les politiques anti-phishing, anti-spoofing, et de quarantaine des messages suspects. Ces points de contrôle incluent également des mécanismes de filtrage des pièces jointes et de protection contre les logiciels malveillants

Sécurité de Microsoft 365 pour SharePoint Online

Microsoft 365 SharePoint Online est une plateforme de gestion de documents et de collaboration, permettant aux équipes de partager des fichiers, gérer des versions, et collaborer en temps réel sur des projets. OneDrive permet le stockage personnel et le partage de fichiers.

Problèmes typiques : Les problèmes de sécurité les plus fréquents dans SharePoint Online incluent une mauvaise gestion des permissions de partage, l'absence de contrôles d'accès adaptés, et des configurations de sécurité par défaut insuffisantes. Ces failles permettent souvent à des utilisateurs non autorisés d'accéder à des données confidentielles ou de modifier des fichiers sans restriction appropriées.

Impact : Les conséquences de ces vulnérabilités sont graves : elles peuvent conduire à des fuites de données sensibles, à des accès non autorisés, voire à la compromission des informations critiques de l'entreprise. Cela peut affecter la réputation de l'organisation, entraîner des amendes réglementaires, et exposer les données à des menaces extérieures.

Points de contrôle : Pour assurer la sécurité de SharePoint Online et OneDrive, 11 points de contrôle sont essentiels, notamment la mise en place de contrôles d'accès basés sur les rôles, la limitation des permissions de partage, l'application de politiques de prévention des pertes de données (DLP), et le chiffrement des données au repos et en transit.

Sécurité de Microsoft 365 pour Teams

Microsoft 365 Teams est une plateforme cloud qui permet une collaboration en temps réel à travers des appels vidéo, des messages texte, le partage d’écran et le partage de fichiers. Très utilisée dans les environnements professionnels, cette solution centralise les communications d'équipe. Cependant, une configuration de sécurité appropriée est nécessaire pour protéger les informations sensibles partagées au sein de Teams, ainsi que les communications internes.

Problèmes typiques : Les principaux problèmes rencontrés sur Microsoft Teams concernent l’accès non contrôlé aux équipes, ce qui permet à des utilisateurs non autorisés de rejoindre des espaces de travail, le partage non sécurisé de fichiers, qui expose des documents sensibles à des tiers non autorisés, et l'absence de surveillance des activités utilisateurs, ce qui limite la capacité à détecter des comportements inhabituels ou des violations de sécurité.

Impact : Ces failles de sécurité peuvent entraîner des fuites de données sensibles, des accès non autorisés aux discussions et fichiers internes, et compromettre la sécurité des communications au sein de l'organisation. Cela peut affecter la confidentialité des informations échangées entre les équipes, entraînant des violations potentielles des politiques de confidentialité ou des régulations légales comme le RGPD.

Points de contrôle : Teams a 21 points de contrôle. Ces points incluent le contrôle des accès basés sur les rôles, la gestion sécurisée du partage de fichiers, l'activation de l'authentification multi-facteur (MFA), et une surveillance régulière des activités des utilisateurs. Les organisations doivent également implémenter des politiques de rétention de données, des audits réguliers des fichiers partagés, et des mécanismes de prévention des pertes de données pour éviter toute fuite accidentelle ou malveillante.

Sources

- Sécurité de Microsoft 365 pour l'environnement cloud Microsoft 365 – Lien : CISA M365 Security Configuration Baseline