Guide prérequis

Guide pour la réalisation et la transmission sécurisée des informations essentielles à l'analyse Microsoft 365

Introduction

Ce guide a pour objectif de vous accompagner pour la réalisation de l'analyse cybersécurité Microsoft 365, proposé par Visiativ. Pour assurer le bon déroulement de cette analyse, il est impératif de créer un Principal de Service dans votre environnement Microsoft Entra ID, doté des droits en lecture nécessaires pour accéder aux informations des configurations de votre organisation. Ce Principal de Service doit être sécurisé par un certificat afin de garantir une authentification forte et la protection des données sensibles durant l'évaluation. Ce guide détaille les étapes à suivre pour créer, configurer le Principal de Service, attribuer les permissions appropriées, et transmettre de manière sécurisée les informations requises pour l'analyse.

Les éléments attendus pour transmission incluent :

- Le nom du domaine principal de votre environnement cloud.

- L'Application ID (App ID) du principal de service créé.

- Le thumbprint (l'empreinte) du certificat associé au principal de service.

- L'export du certificat au format

.pfx. - Le mot de passe du certificat, s'il a été défini.

- Le mot de passe pour accéder au fichier

.pfx, s'il a été défini.

Sommaire

- Prérequis

- Étape 1: Création du Principal de Service dans Microsoft Entra ID

- Étape 2: Génération d'un Certificat Auto-Signé pour le Principal de Service

- Étape 3: Assignation des Permissions

- Étape 4: Transmission des informations et gestion sécurisée du fichier .PFX

- Conclusion

Prérequis

1. Accès administrateur Entra ID

- Vous devez disposer d'un accès administrateur sur le portail Microsoft Entra pour créer et configurer des applications et attribuer des permissions.

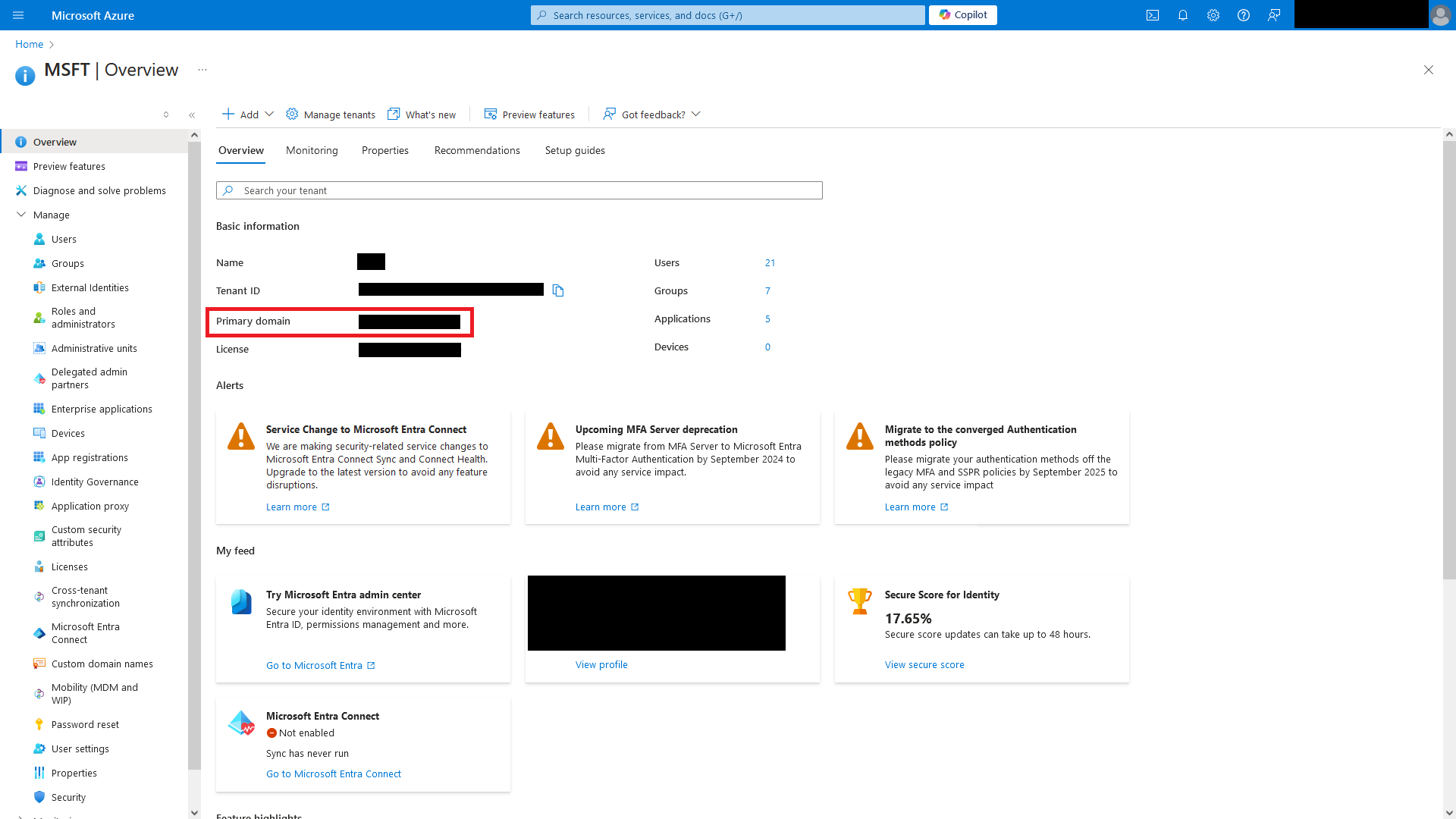

2. Informations sur le Tenant

- Le Domaine principal (Nom du locataire) de votre organisation pour lier le Principal de Service à votre environnement Microsoft 365.

3. Outils de gestion PowerShell

- PowerShell doit être installé et à jour si vous souhaitez utiliser des commandes pour créer le certificat auto-signé.

4. Accès à Microsoft Graph et API Permissions

- Avoir les droits pour accéder et modifier les permissions API Microsoft Graph afin d'ajouter les autorisations nécessaires pour le Principal de Service.

5. Un environnement sécurisé pour générer et stocker le certificat

- Un environnement sécurisé pour générer un certificat auto-signé et garantir que la clé privée est protégée.

Étape 1 : Création du Principal de Service dans Microsoft Entra ID

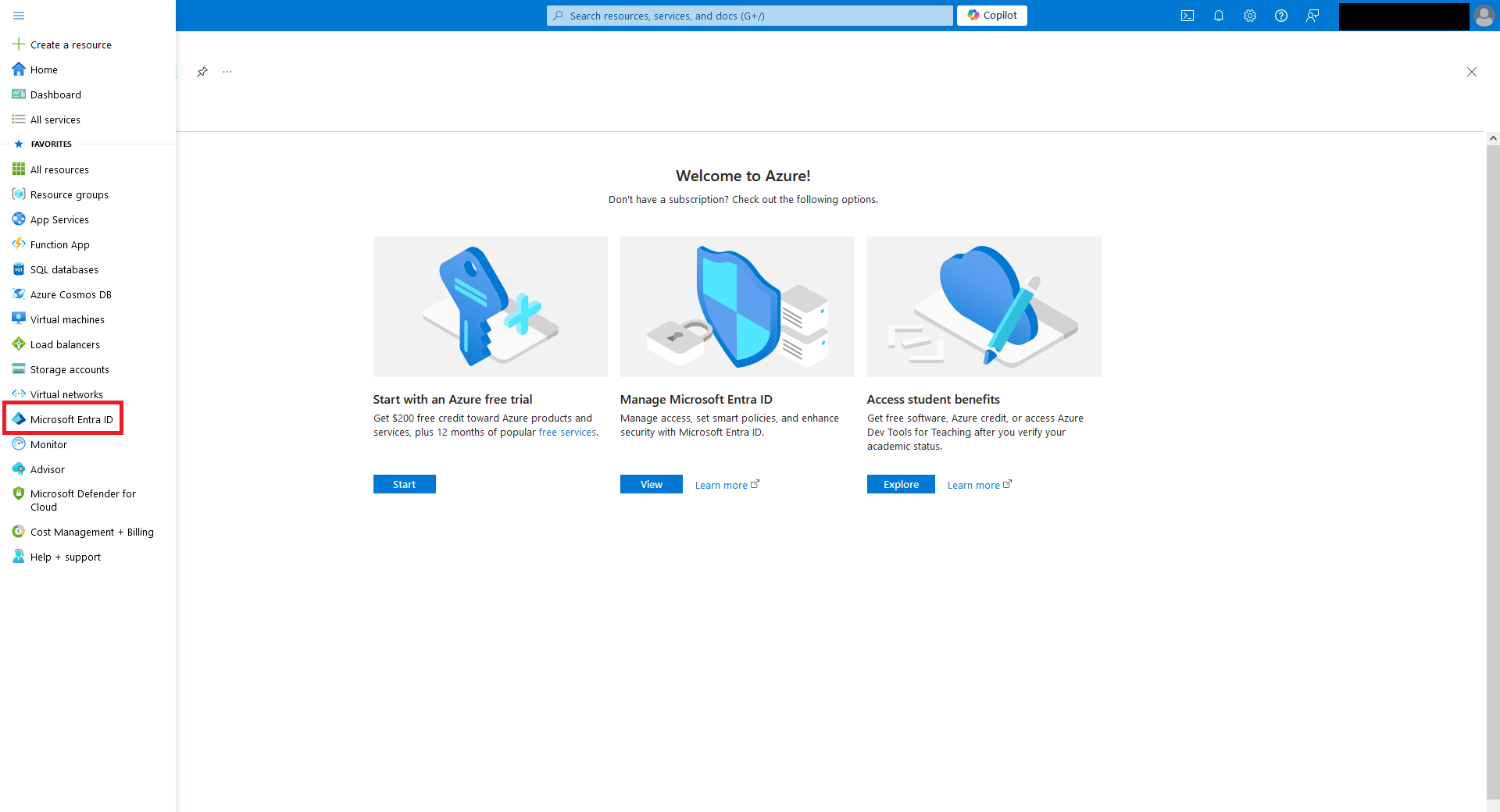

1. Accédez au portail Entra ID

- Ouvrez un navigateur web et rendez-vous sur Azure Portal.

- Connectez-vous avec un compte disposant des droits d'administrateur sur Microsoft Entra ID.

2. Accédez à Microsoft Entra ID

-

Dans le menu principal de gauche, cliquez sur Microsoft Entra ID.

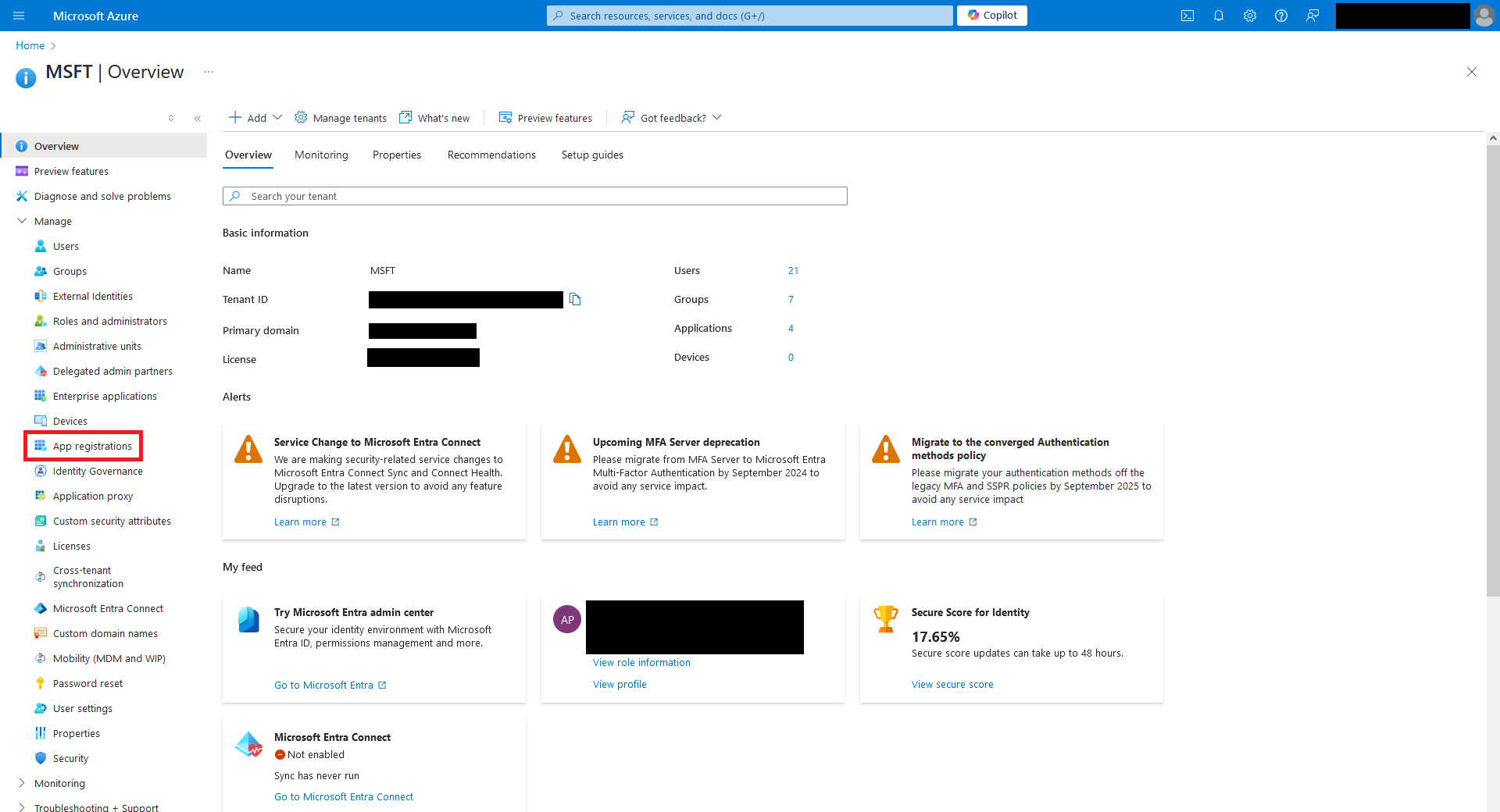

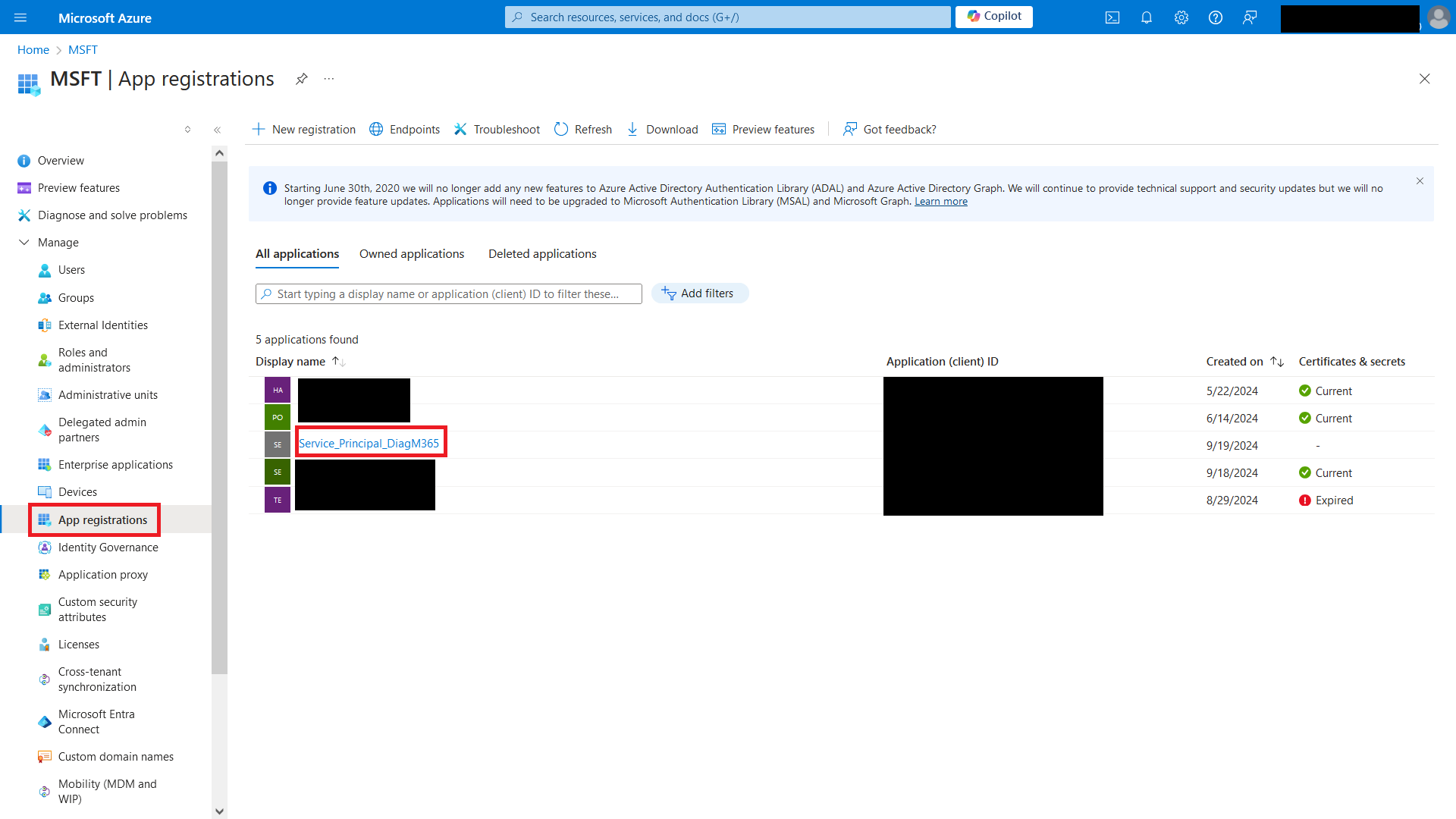

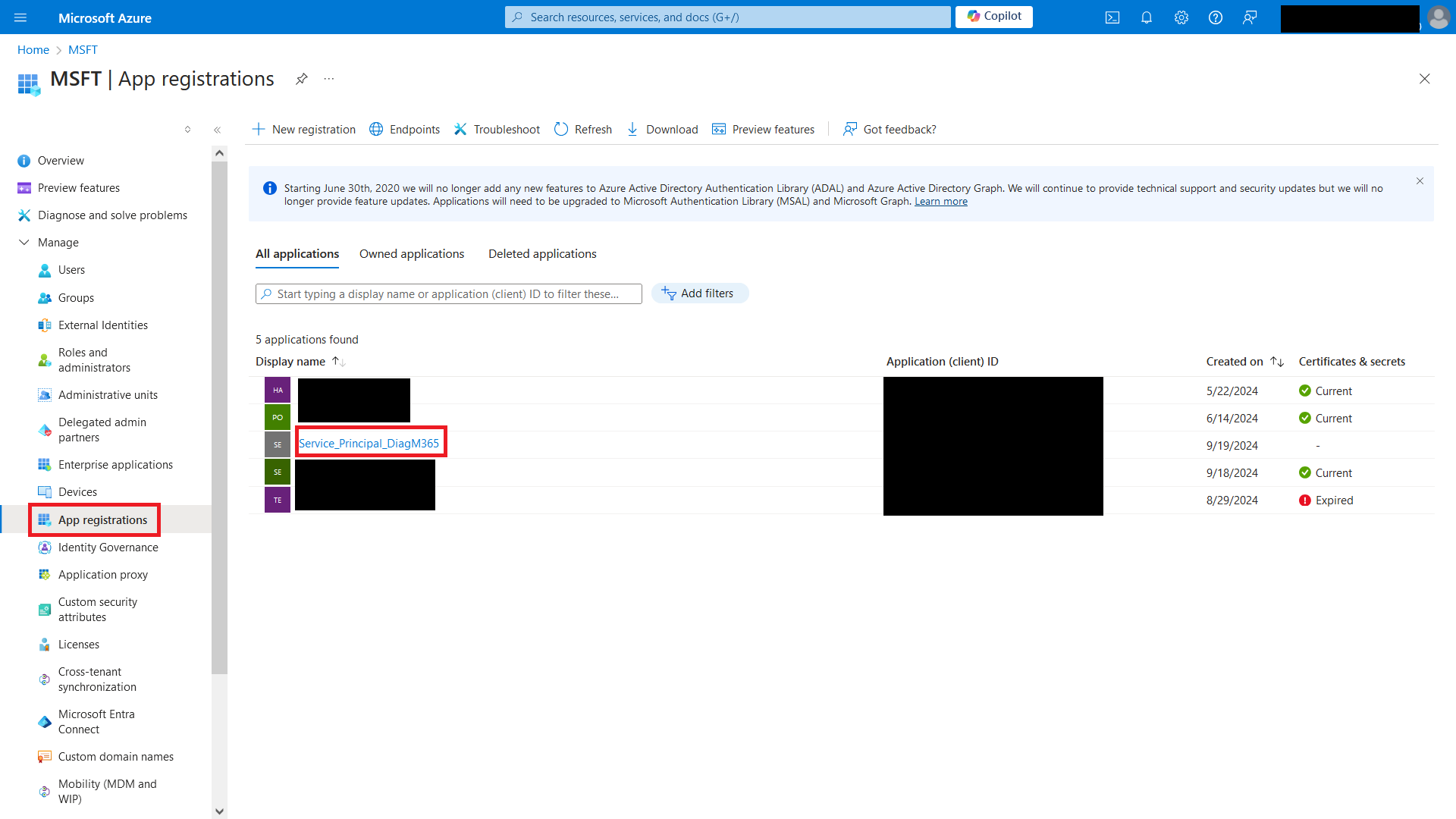

3. Accédez à l'enregistrement d'application

-

Dans le menu de gauche de l’interface Entra ID, sélectionnez App registrations.

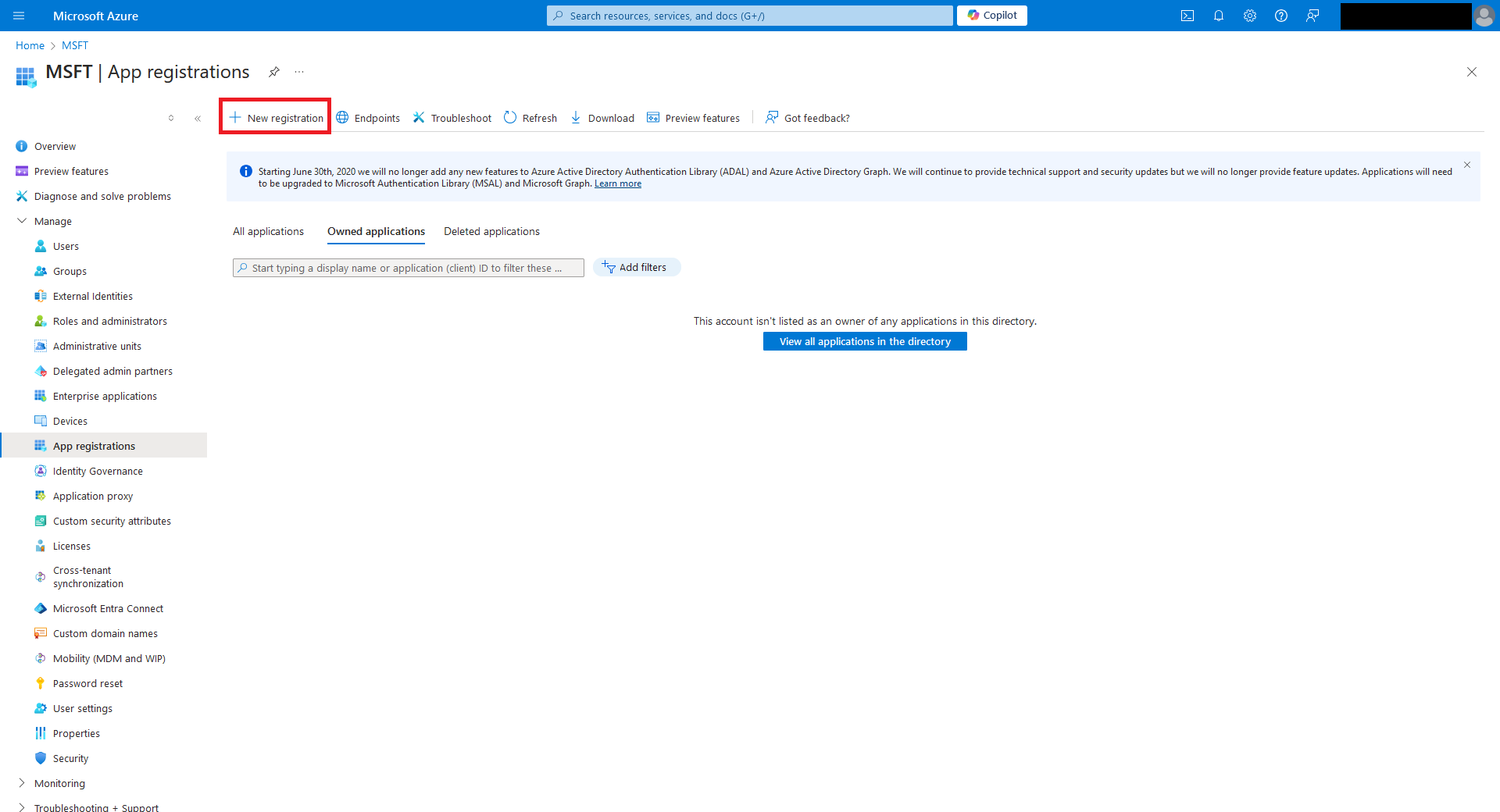

-

Cliquez ensuite sur New registration pour créer une nouvelle application.

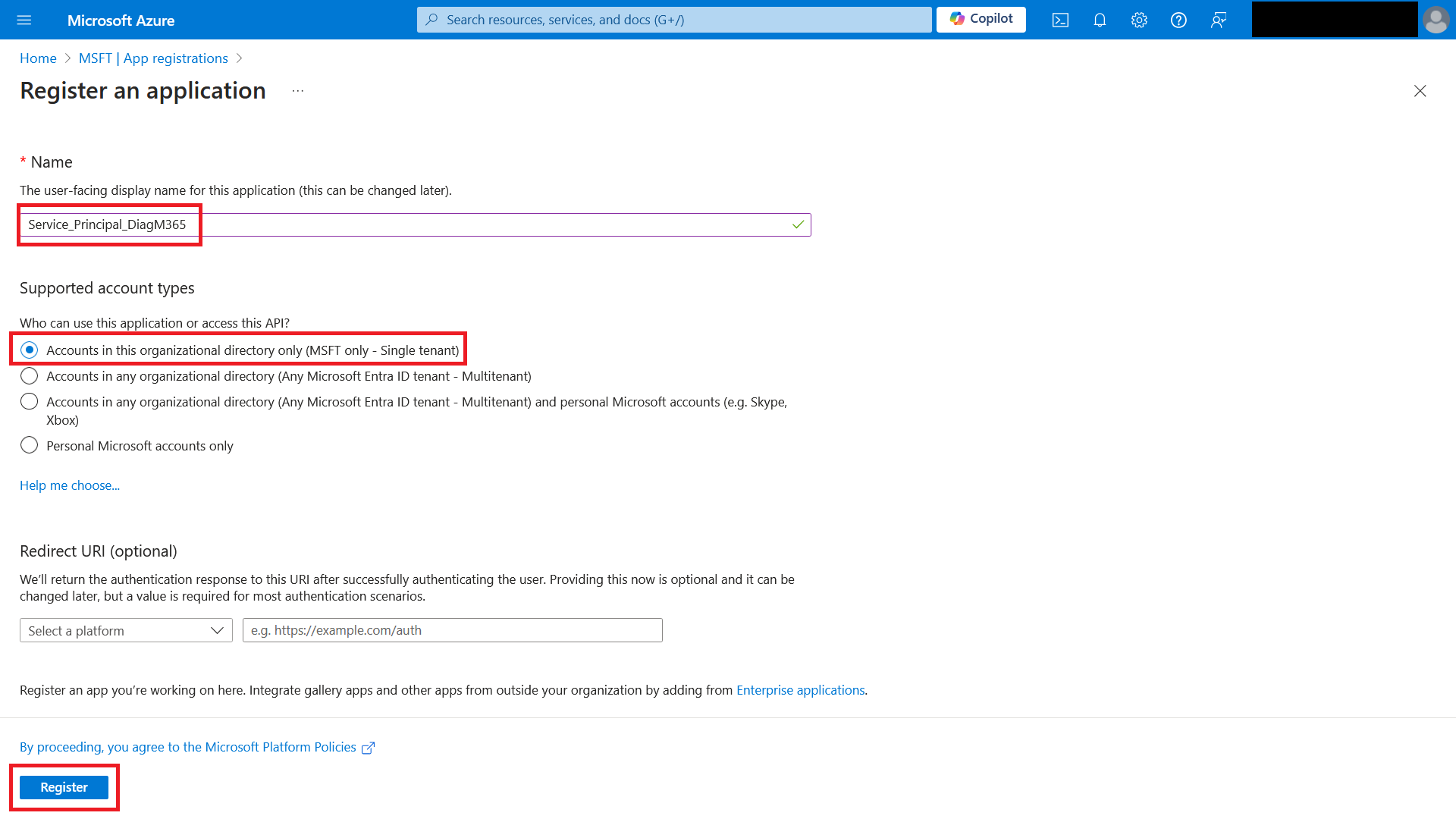

4. Configurer les informations de l'application

-

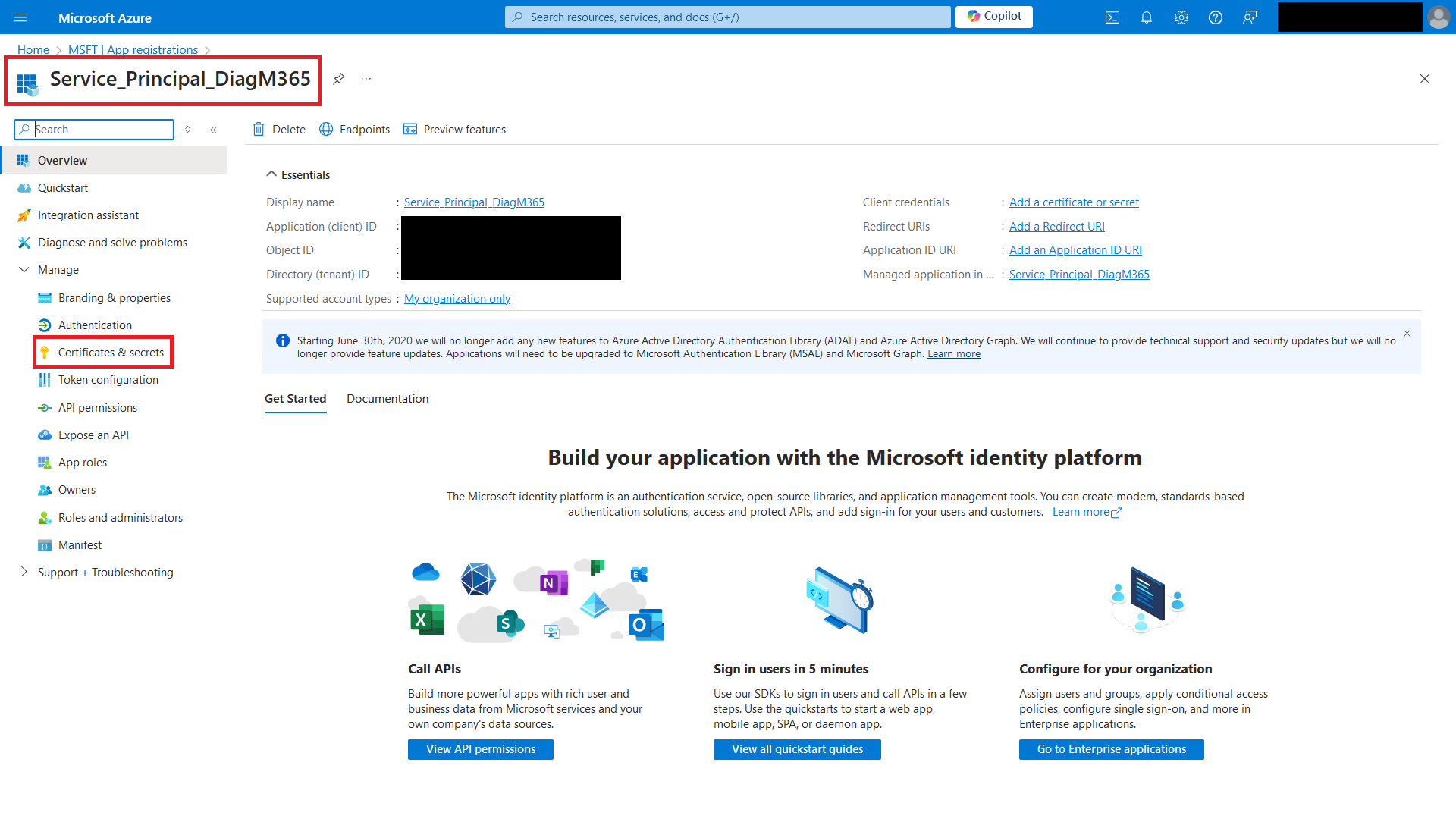

Nom : Entrez un nom descriptif pour votre application par exemple :

Service_Principal_DiagM365. -

Types de comptes pris en charge : Sélectionnez "Accounts in this organizational directory only" (Comptes dans ce répertoire organisationnel uniquement).

-

Laissez les autres options par défaut.

5. Enregistrer l'application

- Cliquez sur Register pour finaliser la création de votre Principal de Service.

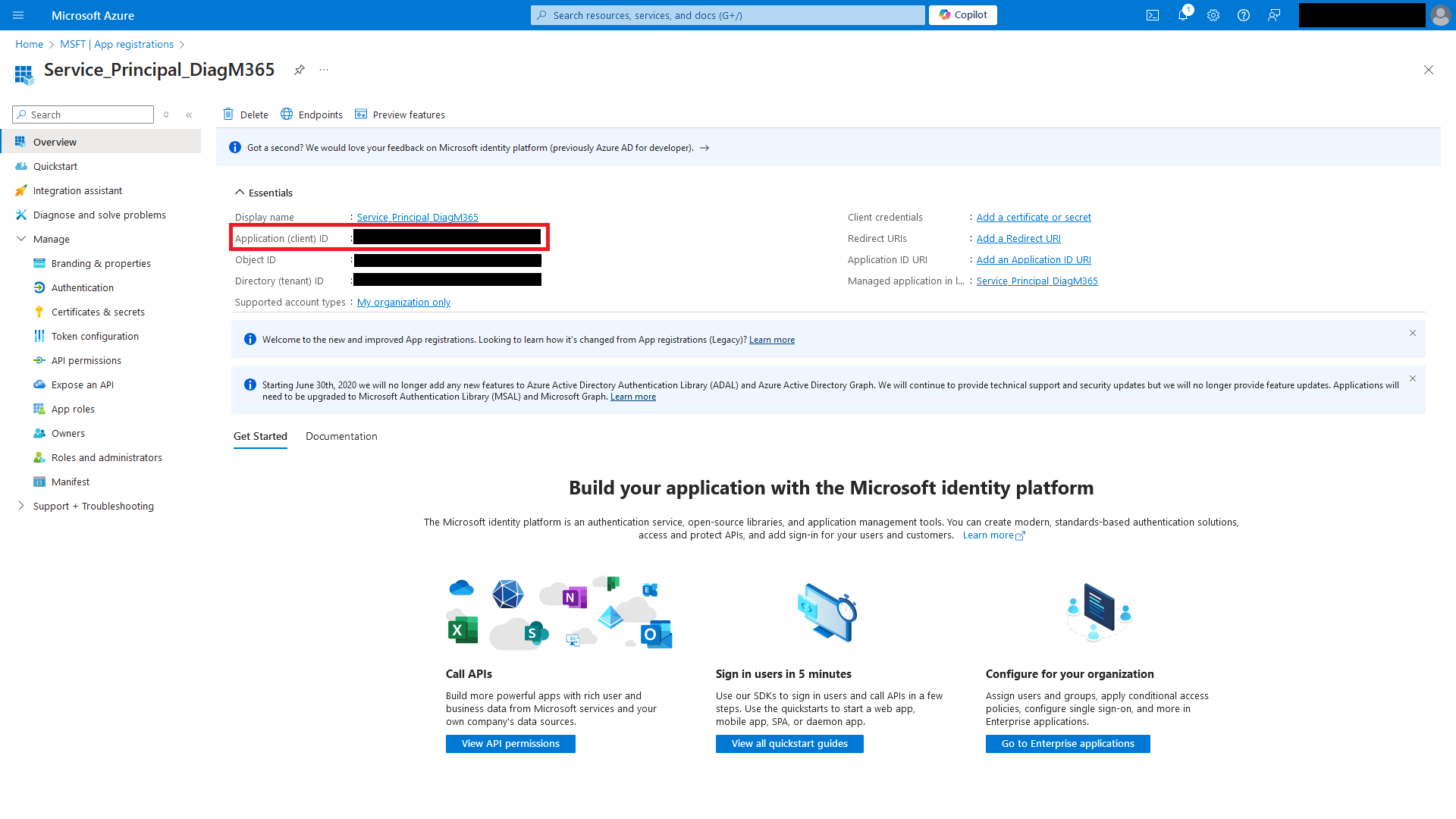

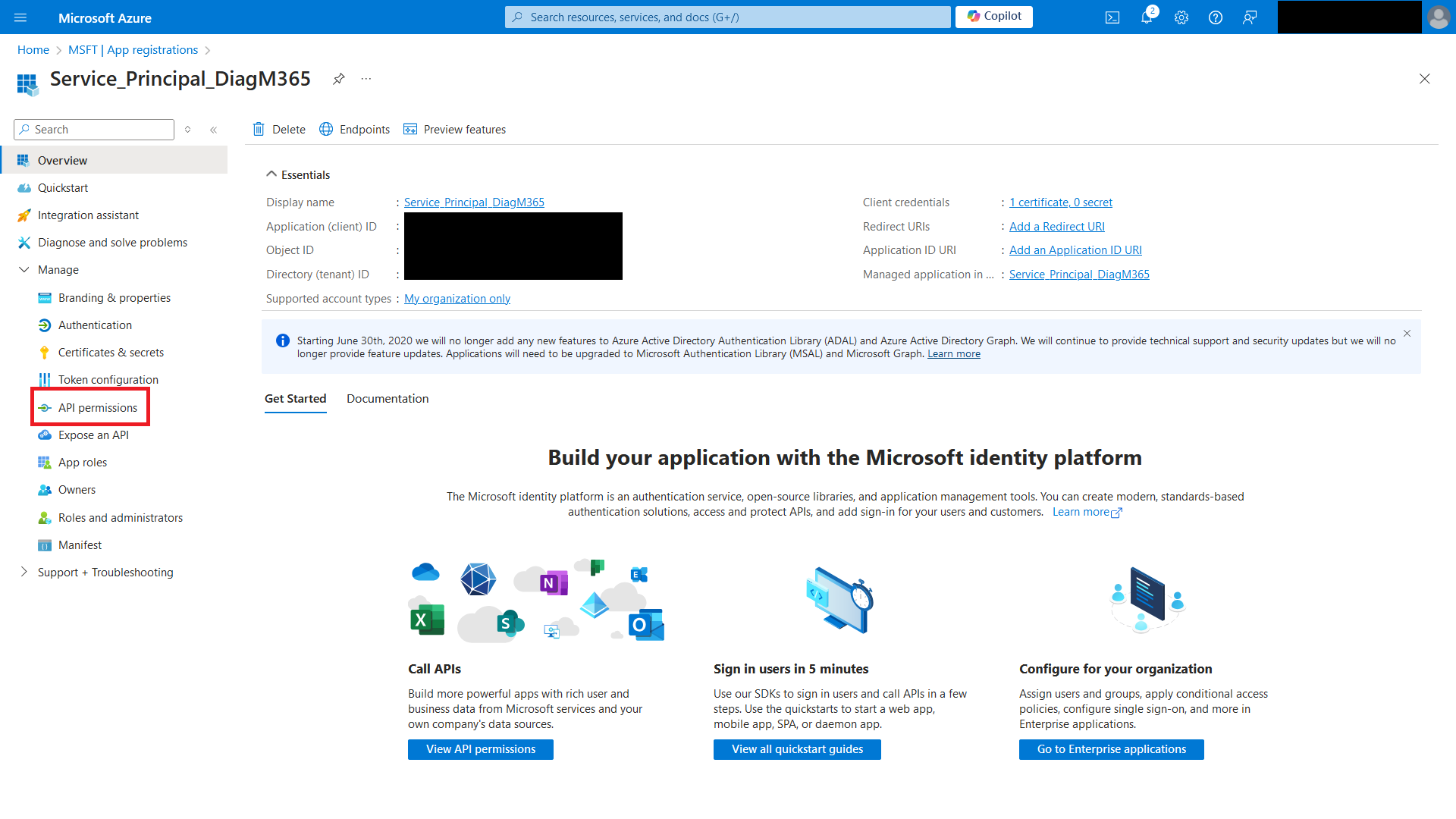

6. Récupérer les informations

-

Une fois l'application créée, notez les informations suivantes :

-

Application ID : Cet identifiant sera utilisé pour s'authentifier via l'application pour l'analyse Microsoft 365.

-

Primary Domain : Le nom de votre locataire (domaine principal), accessible depuis la page d'accueil de ENTRA ID également essentiel pour l'authentification.

Étape 2. Génération d'un Certificat Auto-Signé pour le Principal de Service

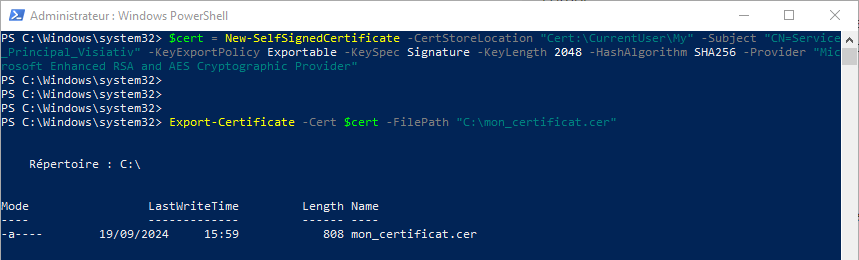

1: Générer le certificat

L'authentification par certificat est obligatoire. Suivez les étapes ci-dessous pour générer un certificat auto-signé à utiliser pour authentifier le principal de service.

1. Ouvrez un invité de commande PowerShell avec les droits administrateur sur votre machine.

2. Exécutez la commande suivante pour créer un certificat auto-signé :

$cert = New-SelfSignedCertificate -CertStoreLocation "Cert:\CurrentUser\My" -Subject "CN=Service_Principal_Visiativ" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -HashAlgorithm SHA256 -Provider "Microsoft Enhanced RSA and AES Cryptographic Provider"

3. Explication de la commande :

$cert =: Variable PowerShell qui stocke le résultat de la commande.New-SelfSignedCertificate: Crée un certificat auto-signé.-CertStoreLocation "Cert:\CurrentUser\My": Spécifie le magasin de certificats où le certificat est stocké.-Subject "CN=Service Principal Visiativ": Définit le nom commun (CN) du certificat.-KeyExportPolicy Exportable: Permet d'exporter la clé privée du certificat.-KeySpec Signature: Spécifie que la clé est utilisée pour la signature.-KeyLength 2048: Définit la longueur de la clé (2048 bits).-HashAlgorithm SHA256: Utilise l'algorithme de hachage SHA256 pour le certificat.-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider": Spécifie le fournisseur de services cryptographiques qui sera utilisé pour créer le certificat.

2: Exporter le certificat au format PFX et CER

Pour permettre une authentification complète, le certificat doit être exporté au format .PFX (incluant la clé privée) et .CER (sans clé privée) :

1. Exécutez la commande suivante dans PowerShell pour exporter le certificat au format .PFX :

Export-PfxCertificate -Cert $cert -FilePath "C:\emplacement\mon_certificat.pfx" -Password (ConvertTo-SecureString -String "VotreMotDePasseSecurise" -Force -AsPlainText)

Dans la commande, vous devez changer C:\emplacement\mon_certificat.pfx par l'emplacement où vous souhaiter telecharger le fichier ainsi que son nom.

dans la commande, vous devez changer : VotreMotDePasseSecurise par le mot de passe de votre choix. ce mot de passe défini sera un des éléments à nous communiquer.

2. Pour exporter le certificat au format .CER, exécutez :

Export-Certificate -Cert $cert -FilePath "C:\emplacement\mon_certificat.cer"

Dans la commande, vous devez changer C:\emplacement\mon_certificat.cer par l'emplacement où vous souhaiter telecharger le fichier ainsi que son nom.

3. Explication des commandes :

-

Export-PfxCertificate: Exporte le certificat avec la clé privée au format.PFX.-Password: Définit un mot de passe sécurisé pour protéger le fichier.PFX.-String: Spécifie le texte brut du mot de passe à convertir en chaîne sécurisée.-Force: Indique que l'action doit être exécutée même si elle n'est pas conforme à certaines recommandations (dans ce cas, texte en clair).-AsPlainText: Spécifie que le mot de passe est fourni sous forme de texte brut.

-FilePath: Spécifie le chemin où le fichier.PFXsera enregistré.

-

Export-Certificate: Exporte le certificat sans la clé privée au format.CER.-Cert: Indique le certificat à exporter, ici stocké dans la variable$cert.-FilePath: Spécifie le chemin où le fichier.CERsera enregistré.

Note : Le fichier .PFX sera utilisé dans l'étape suivante pour transmettre les informations nécessaires à l'analyse.

3 : Déposer le certificat dans Azure

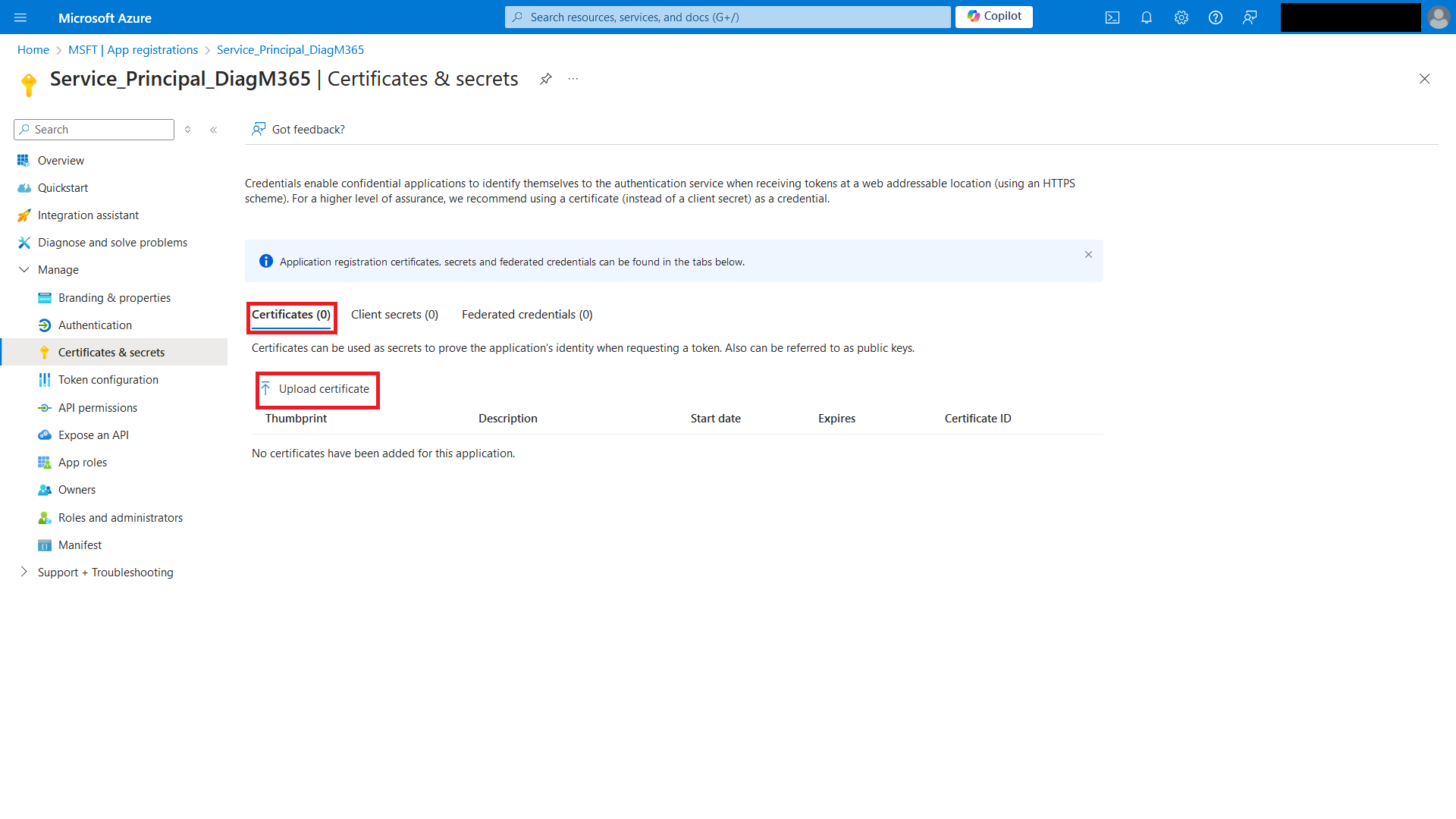

1. Une fois le certificat exporté, connectez-vous au portail Azure Portal.

2. Accédez à Microsoft Entra ID > App registrations > Votre application.

3. Dans le menu de gauche, cliquez sur Certificates & secrets.

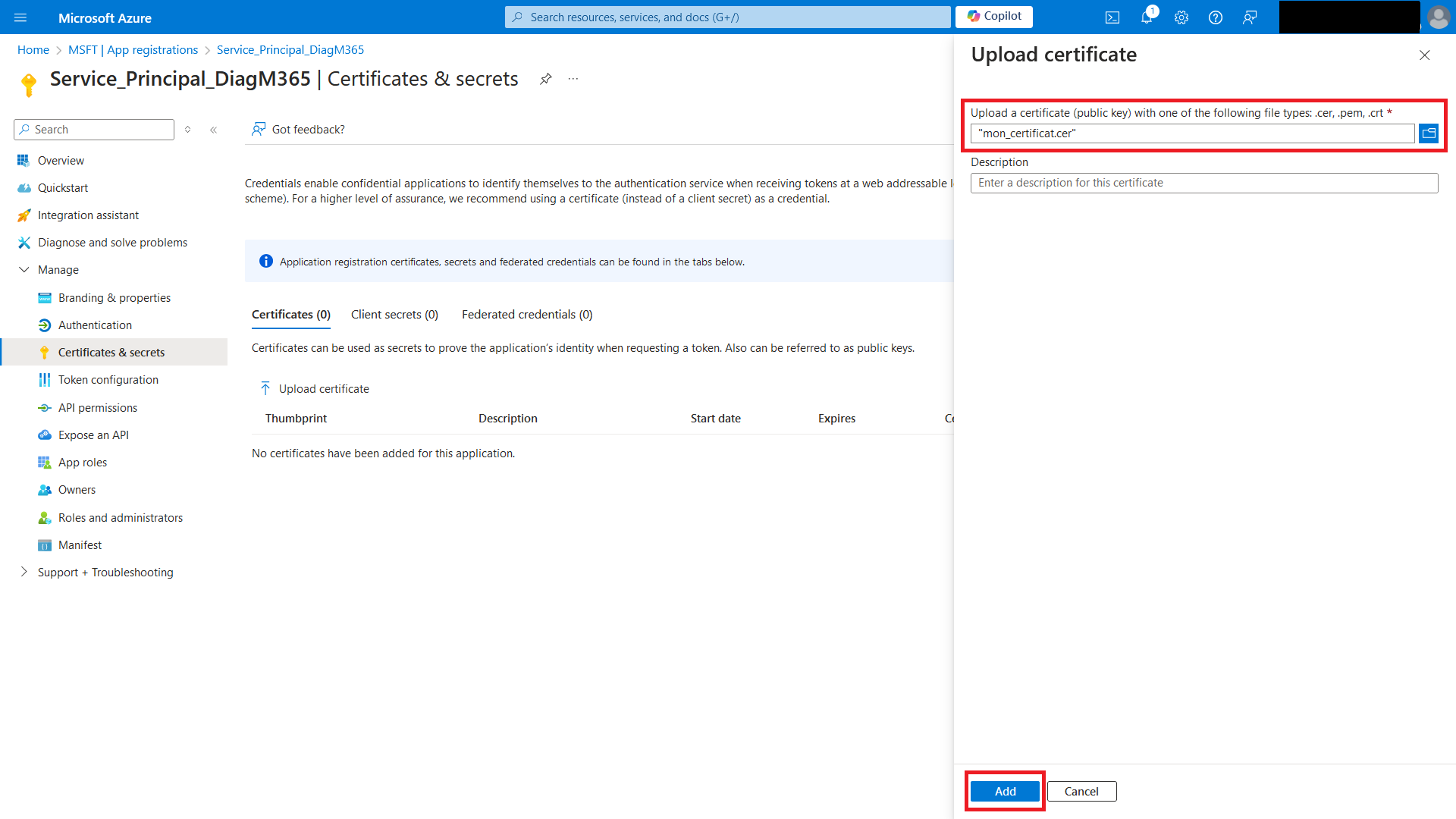

4. Cliquez sur Upload certificate.

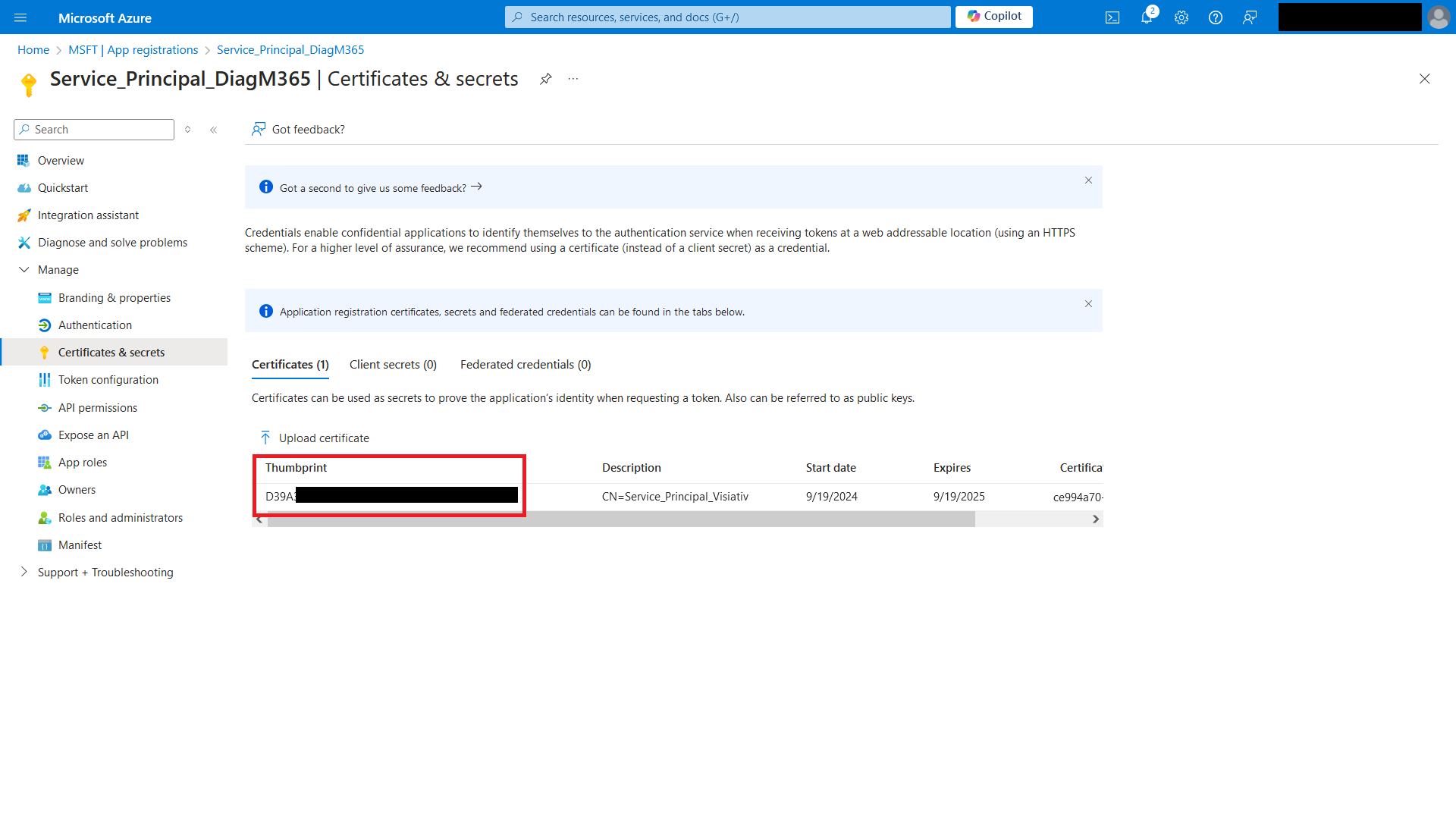

5. Sélectionnez le fichier .cer que vous avez exporté et cliquez sur Add.

6. Le certificat est maintenant ajouté à votre Principal de Service dans Azure. Notez bien l'empreinte du certificat (Certificat Thumbprint) , car elle fait partie des informations à transmettre à votre interlocuteur VISIATIV.

Veillez à bien copier l'intégralité du thumbprint

Étape 3. Assignation des Permissions

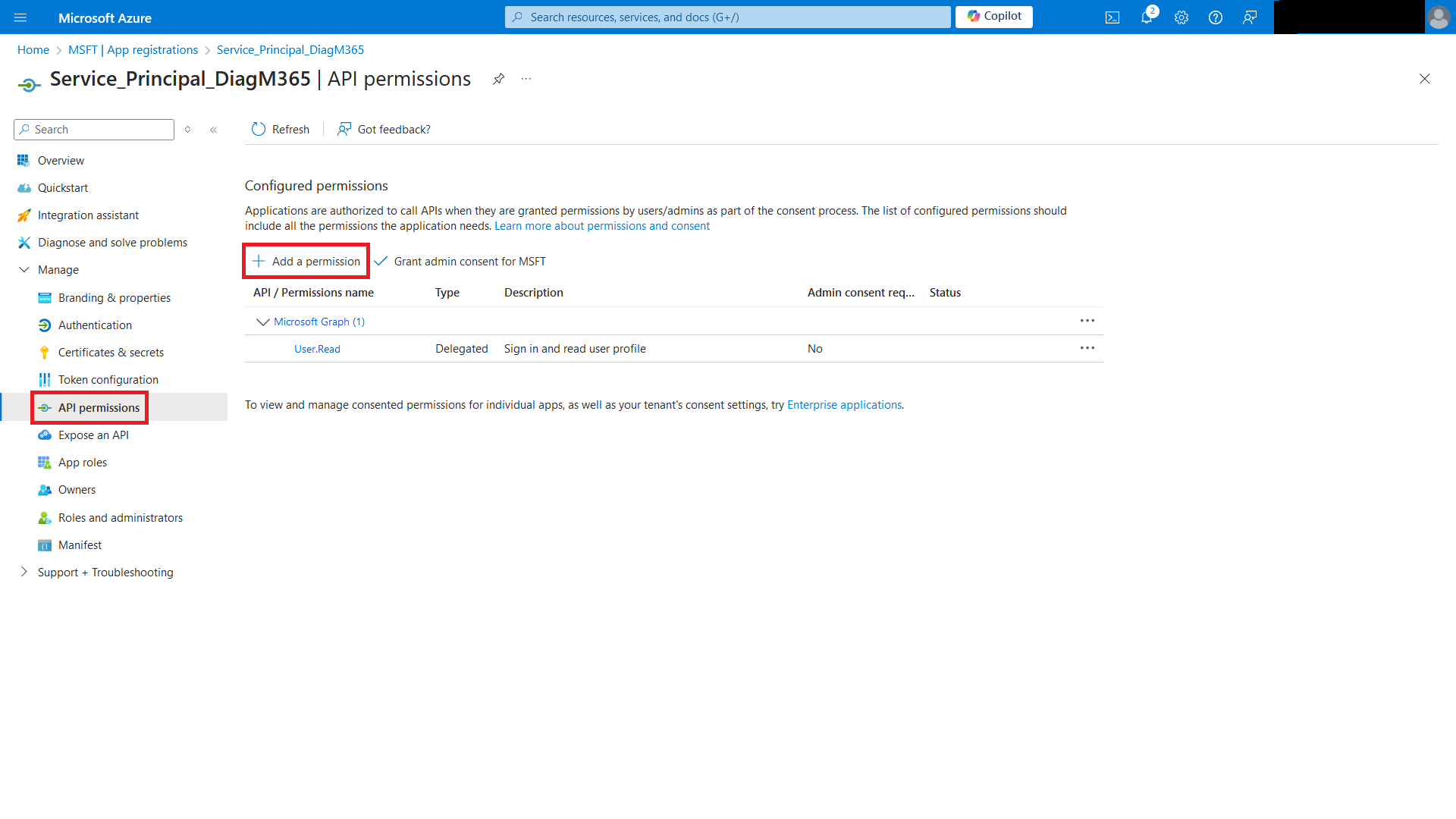

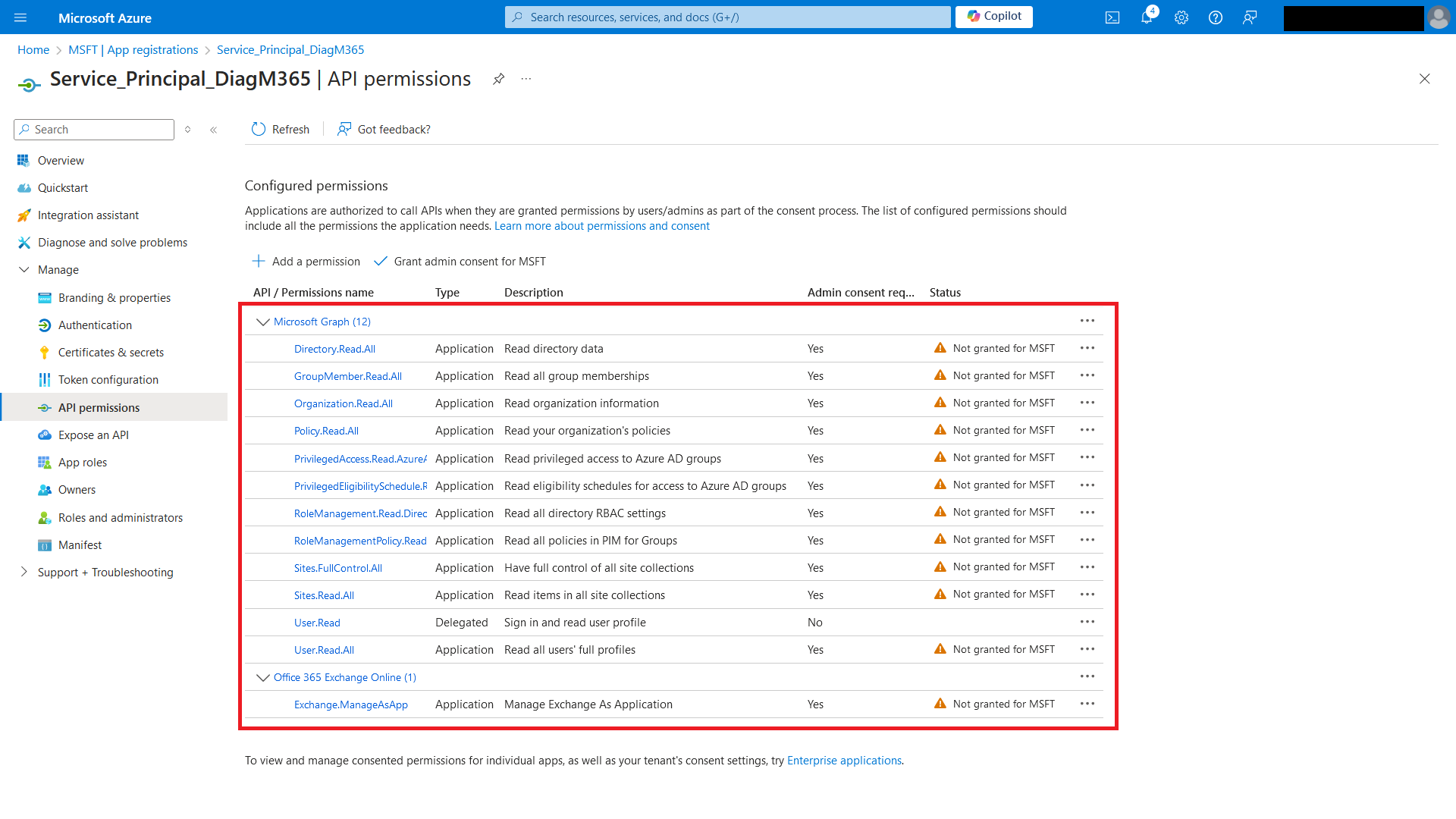

Les permissions API sont essentielles pour que le principal de service puisse accéder aux configurations Microsoft 365 nécessaires pour l'analyse.

1 : Ajouter des permissions API

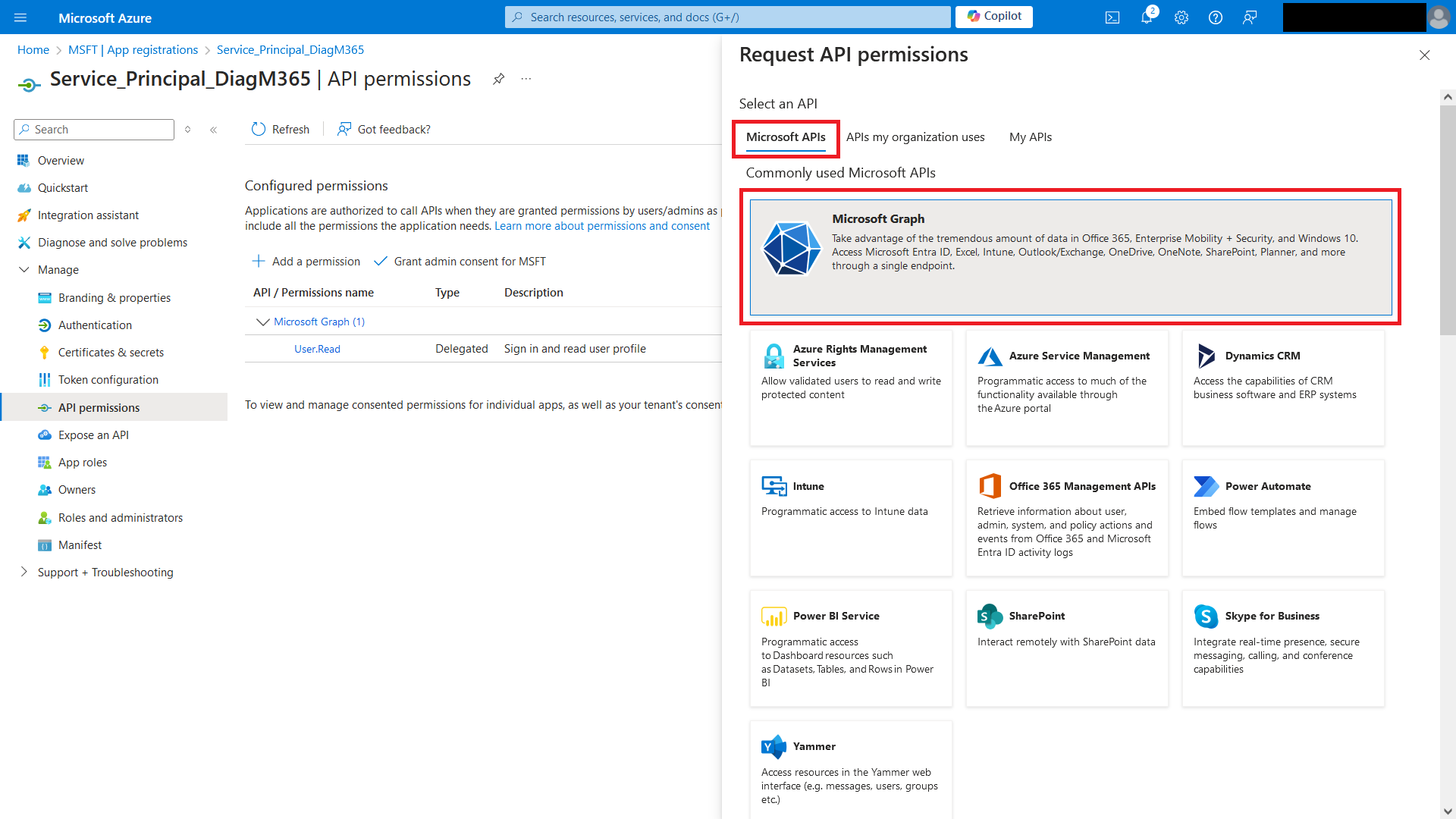

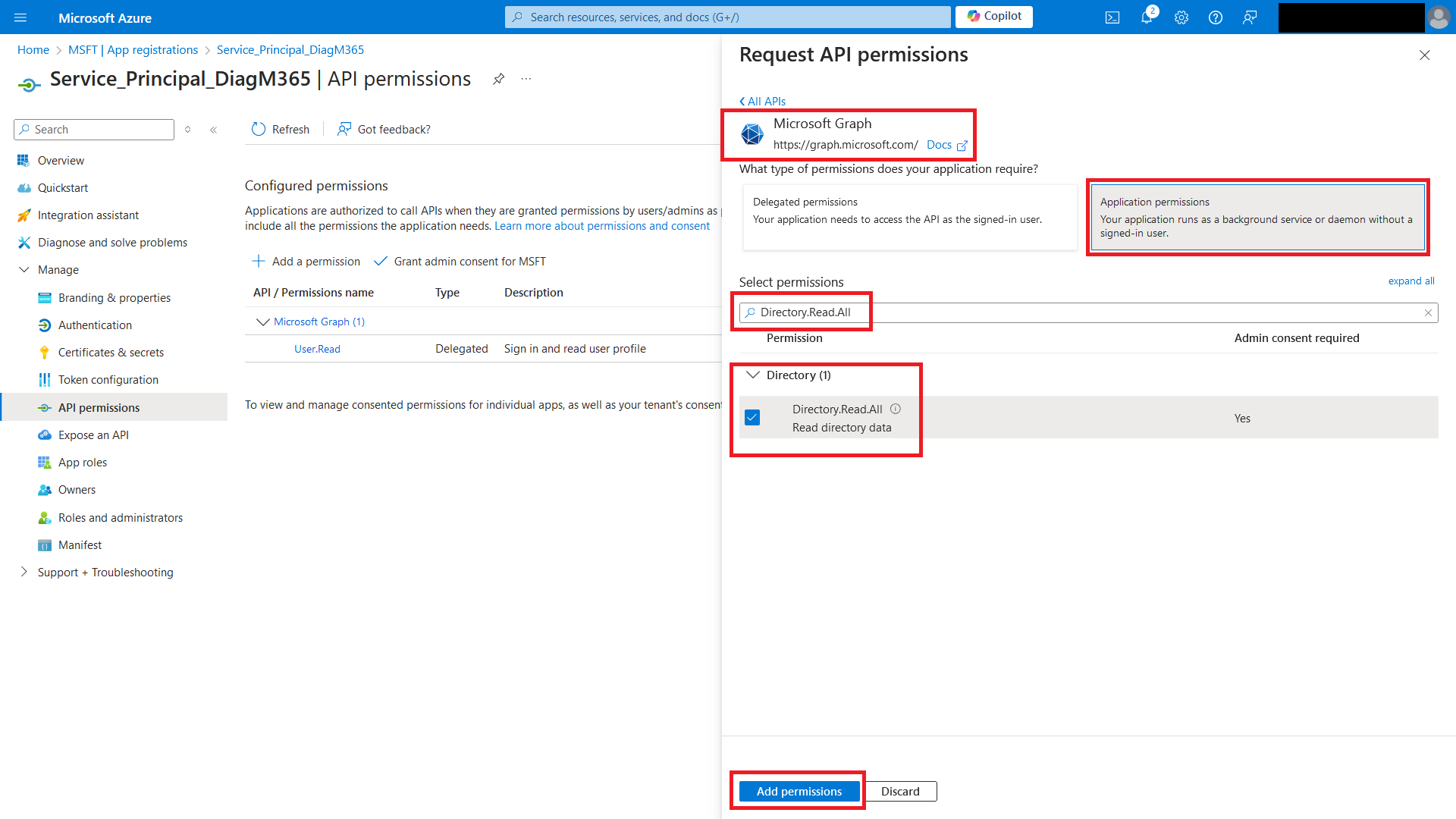

1. Dans le portail Azure, sous Microsoft Entra ID > App registrations > Votre application > API permissions > Add a permission.

Dans la catégorie Microsoft APIs, sélectionnez Microsoft Graph, puis Application permissions, et utilisez la barre de recherche pour ajouter les permissions suivantes :

-

Directory.Read.All: Lire toutes les informations d'annuaire; -

GroupMember.Read.All: Lire les membres des groupes; -

Organization.Read.All: Lire les informations sur l'organisation; -

Policy.Read.All: Lire toutes les stratégies d'une organisation; -

PrivilegedAccess.Read.AzureADGroup: Lire les accès privilégiés des groupes Entra ID; -

PrivilegedEligibilitySchedule.Read.AzureADGroup: Lire les plannings d'éligibilité des groupes Entra ID; -

RoleManagement.Read.Directory: Lire les informations de gestion des rôles dans le répertoire; -

RoleManagementPolicy.Read.AzureADGroup: Lire les stratégies de gestion des rôles pour les groupes Entra ID; -

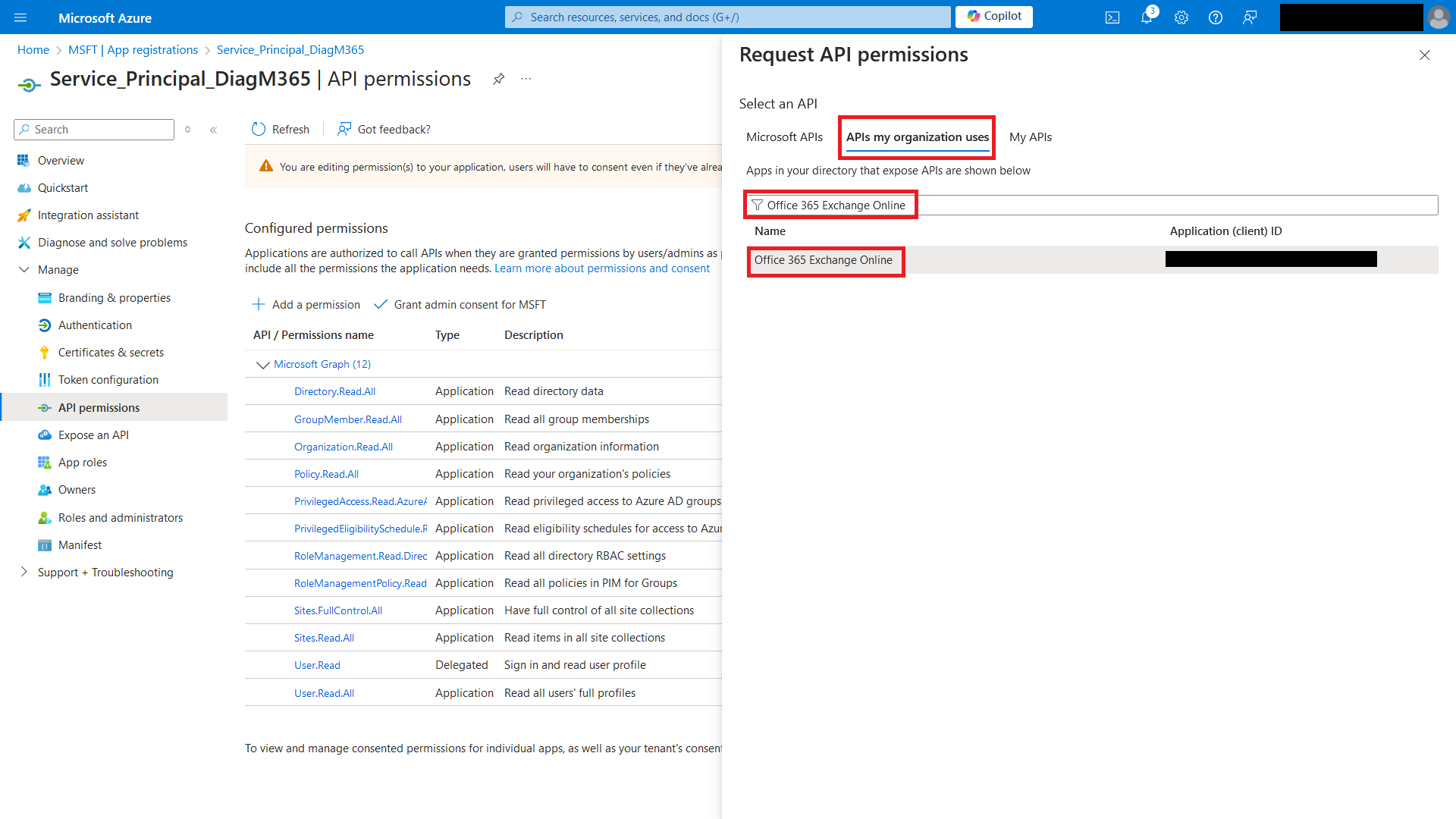

Sites.FullControl.All: Avoir un contrôle total sur tous les sites SharePoint; -

Sites.Read.All: Lire tous les sites SharePoint; -

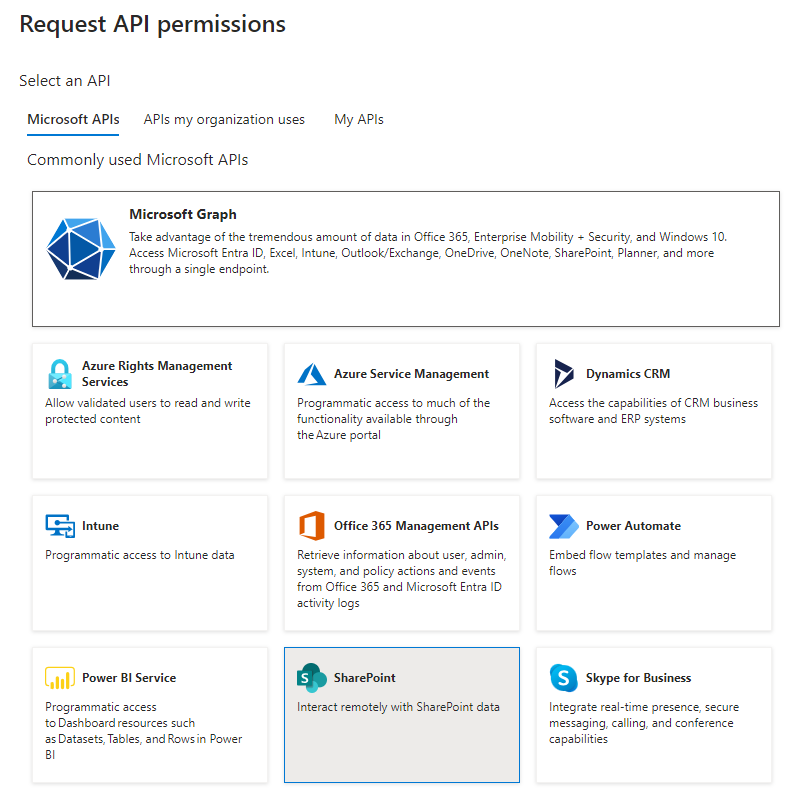

User.Read.All: Lire toutes les informations des utilisateurs.Toujours dans la catégorie Microsoft APIs, sélectionnez SharePoint, puis Application permissions, et utiliser la barre de recherche pour ajouter la permission suivante :

-

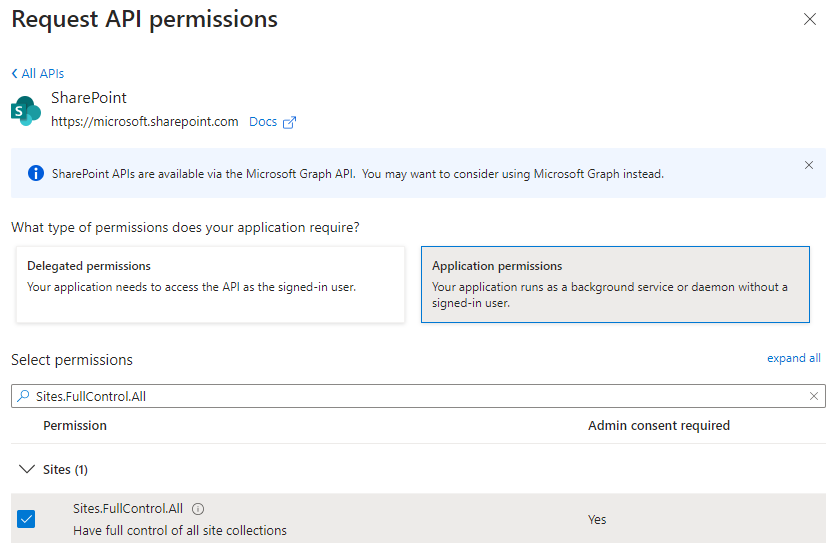

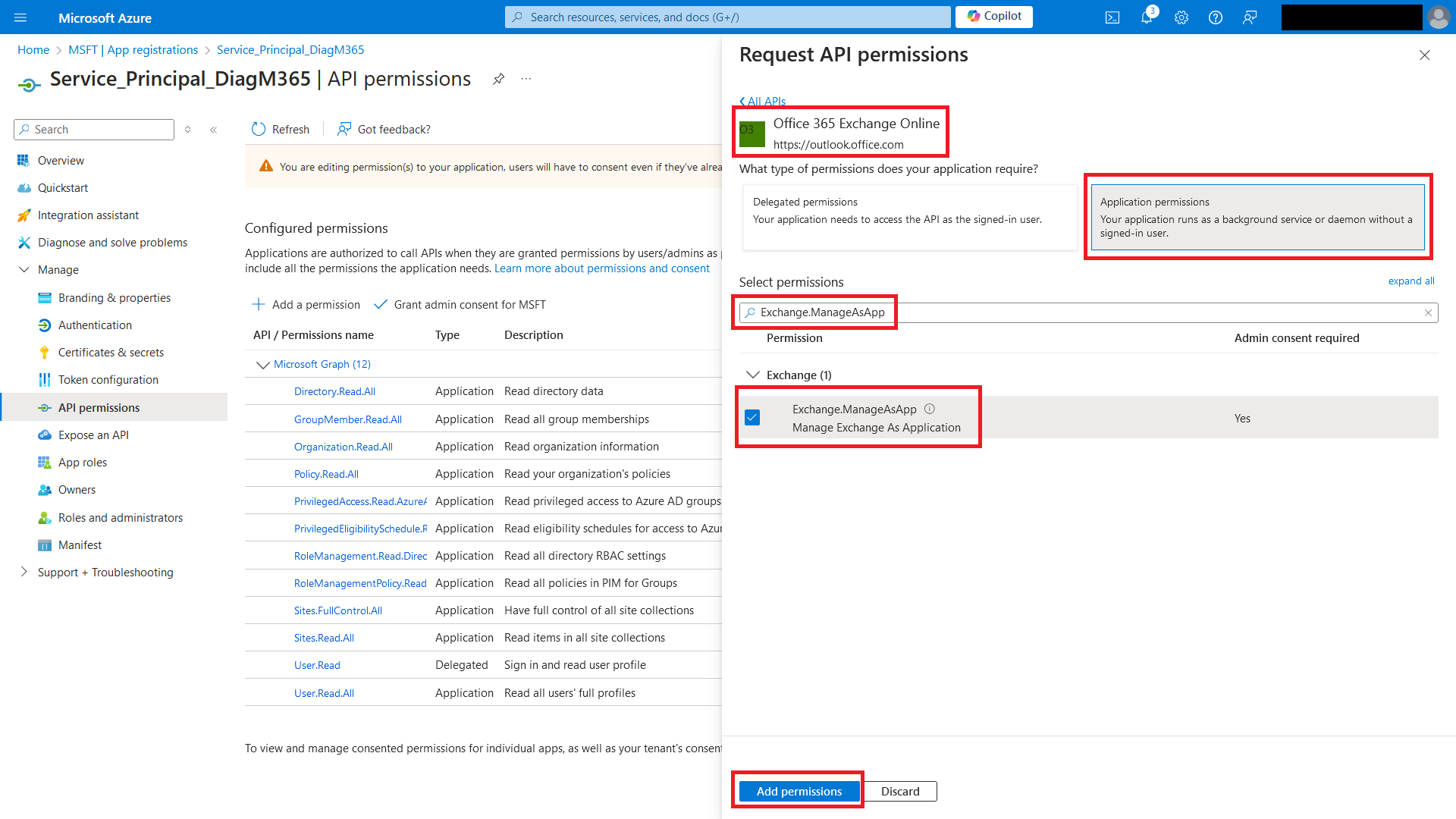

Sites.FullControl.All: Avoir un accès complet à toute les collections de sites SharePoint.Enfin, dans la catégorie APIs my organization uses, recherchez Office 365 Exchange Online puis cliquez dessus, sélectionnez Application permissions, et ajoutez la permission suivante :

-

Exchange.ManageAsApp: Gérer Exchange en tant qu'application.

Les permissions accordées permettent à l'application de lire et de gérer les informations critiques nécessaires pour l'analyse, sans accès et modification directe des données.

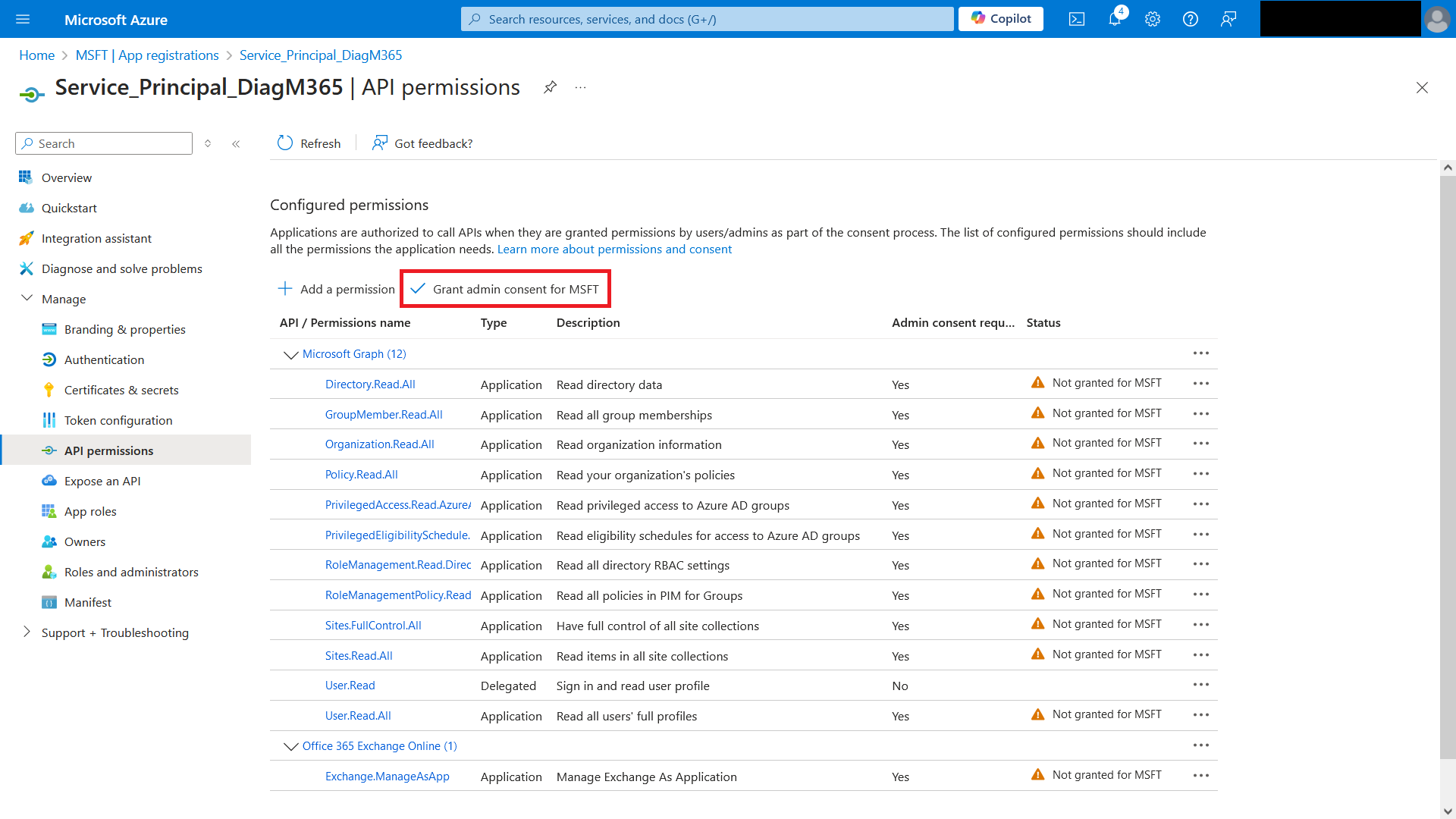

2 : Accorder les permissions administratives

1. Après avoir ajouté les permissions, cliquez sur Grant admin consent for [Your Organization] pour valider et appliquer les permissions au principal de service.

2. Confirmez l'action pour accorder les permissions administratives.

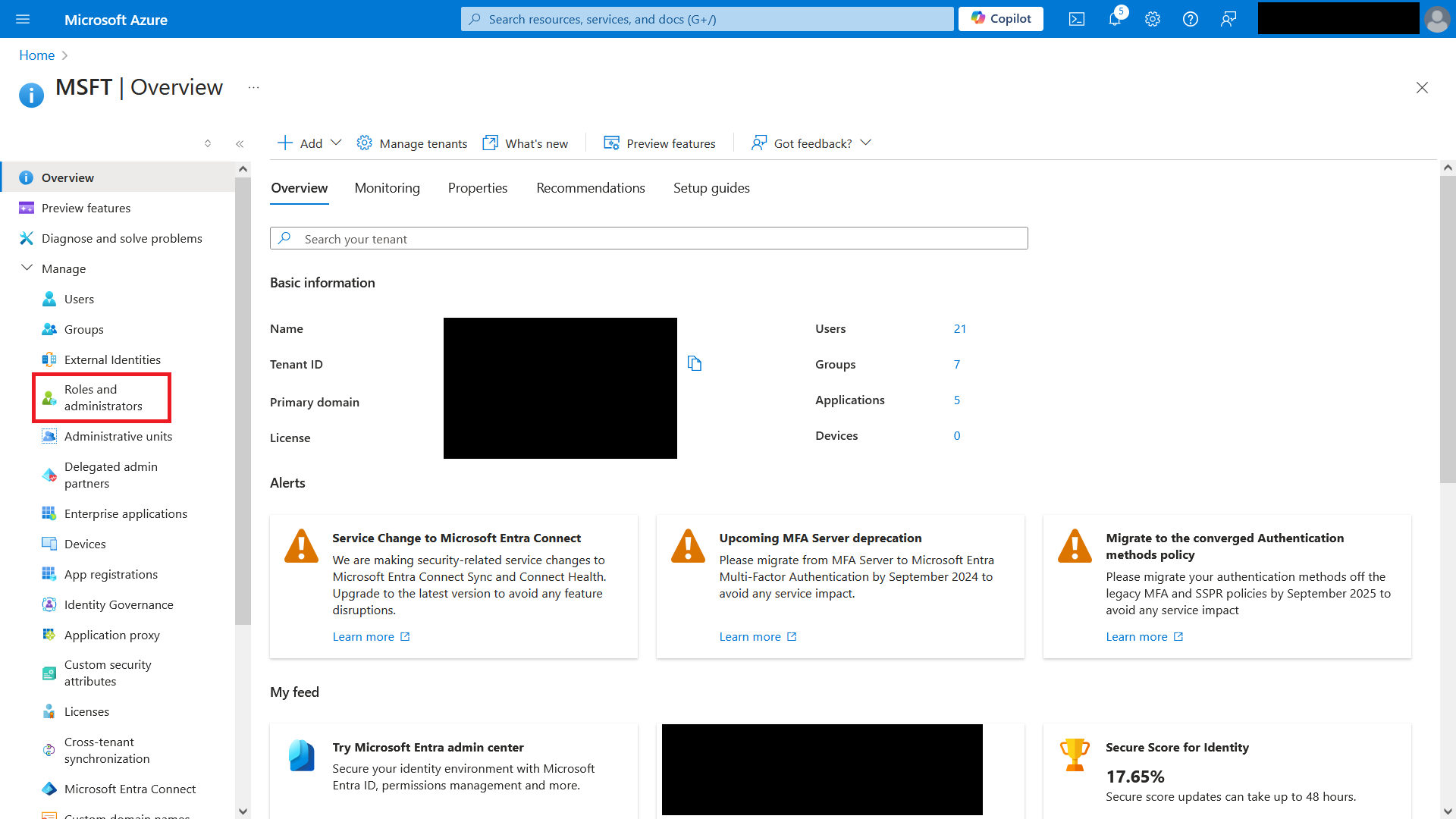

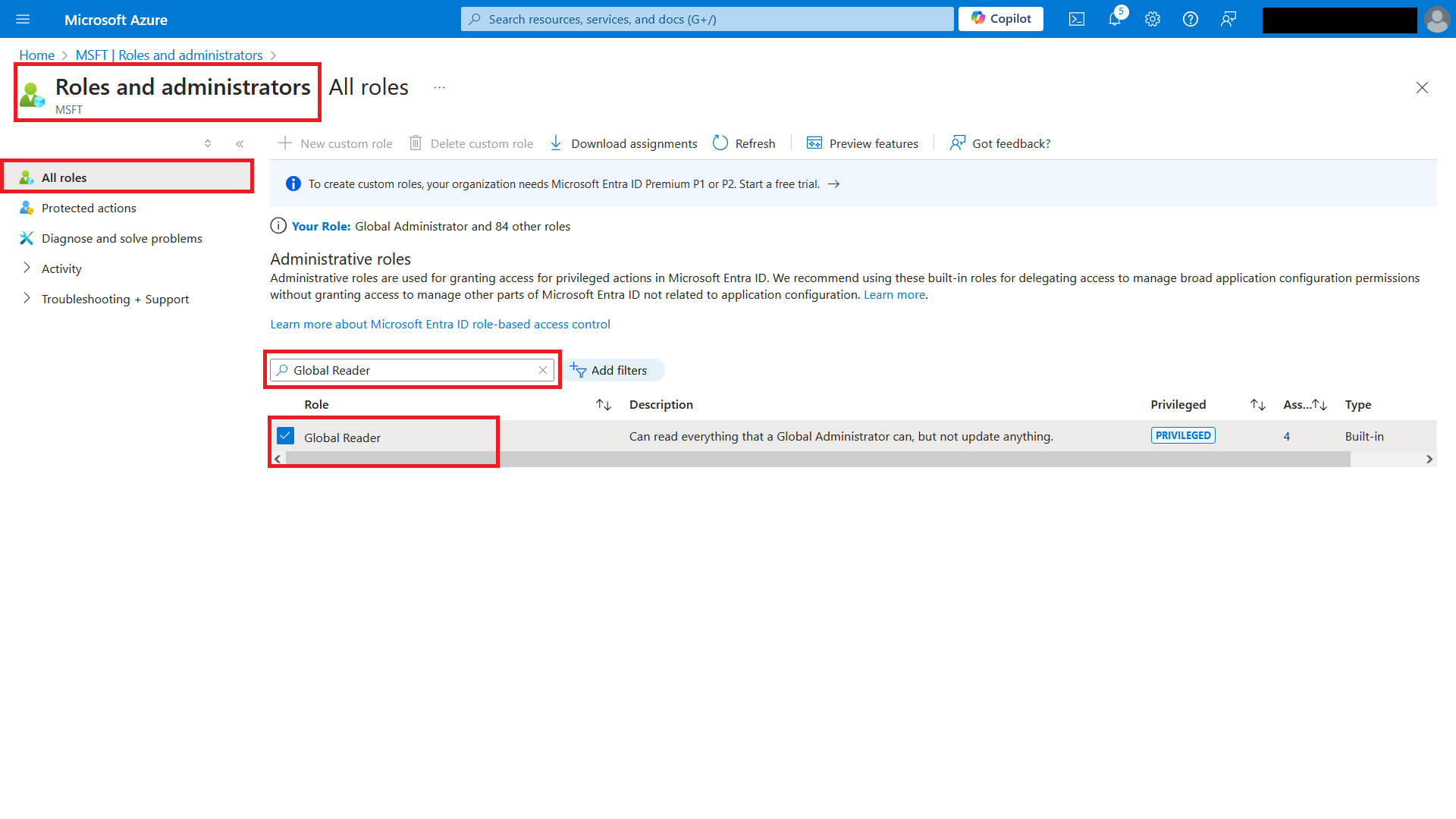

3. Assignation du Rôle "Global Reader"

Pour permettre à ScubaGear d'accéder en lecture aux paramètres nécessaires à l'analyse dans Microsoft 365, vous devez assigner le rôle Global Reader au principal de service.

1. Allez dans Microsoft Entra ID > Roles and administrators.

2. Recherchez Global Reader dans la liste des rôles.

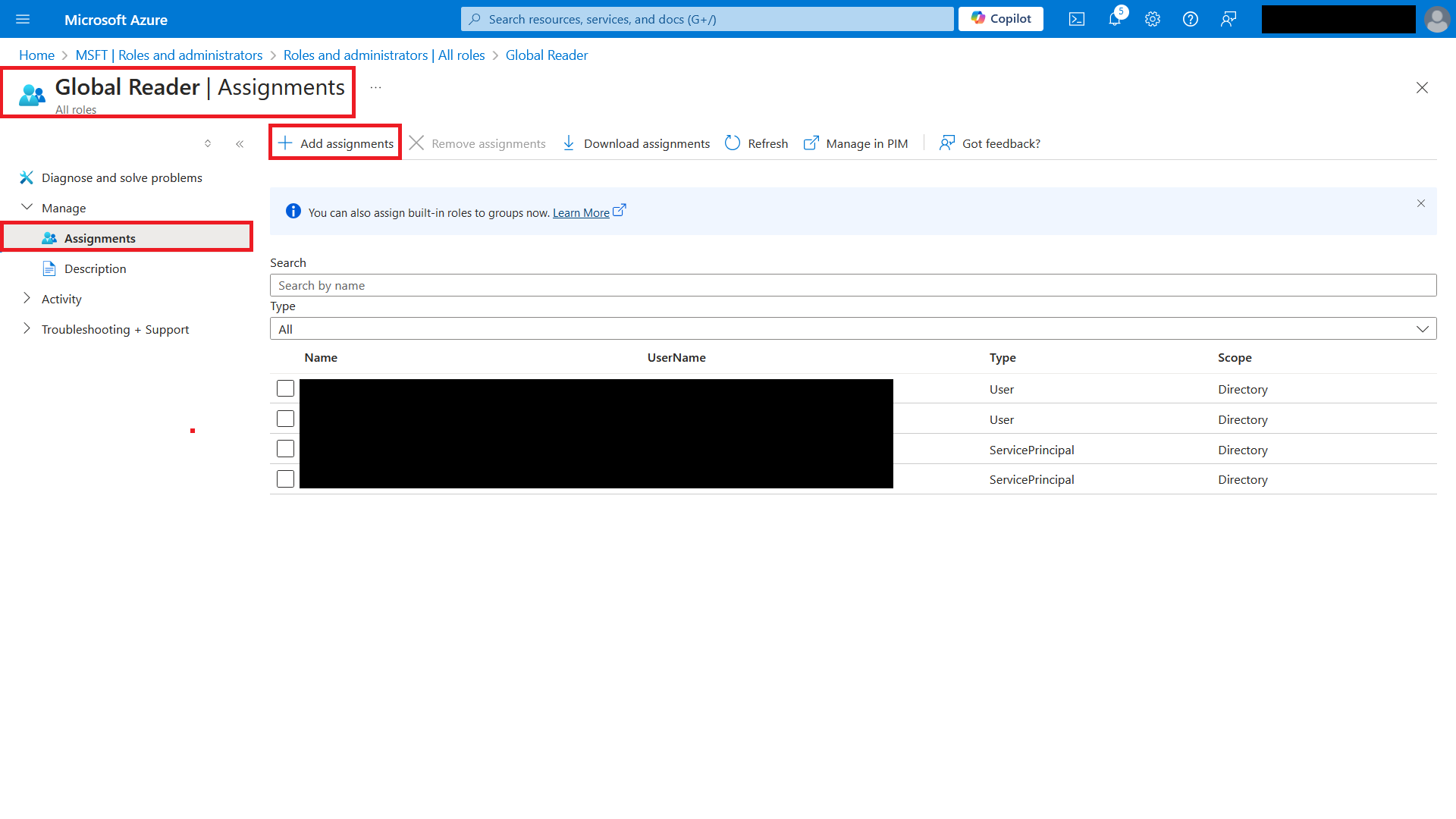

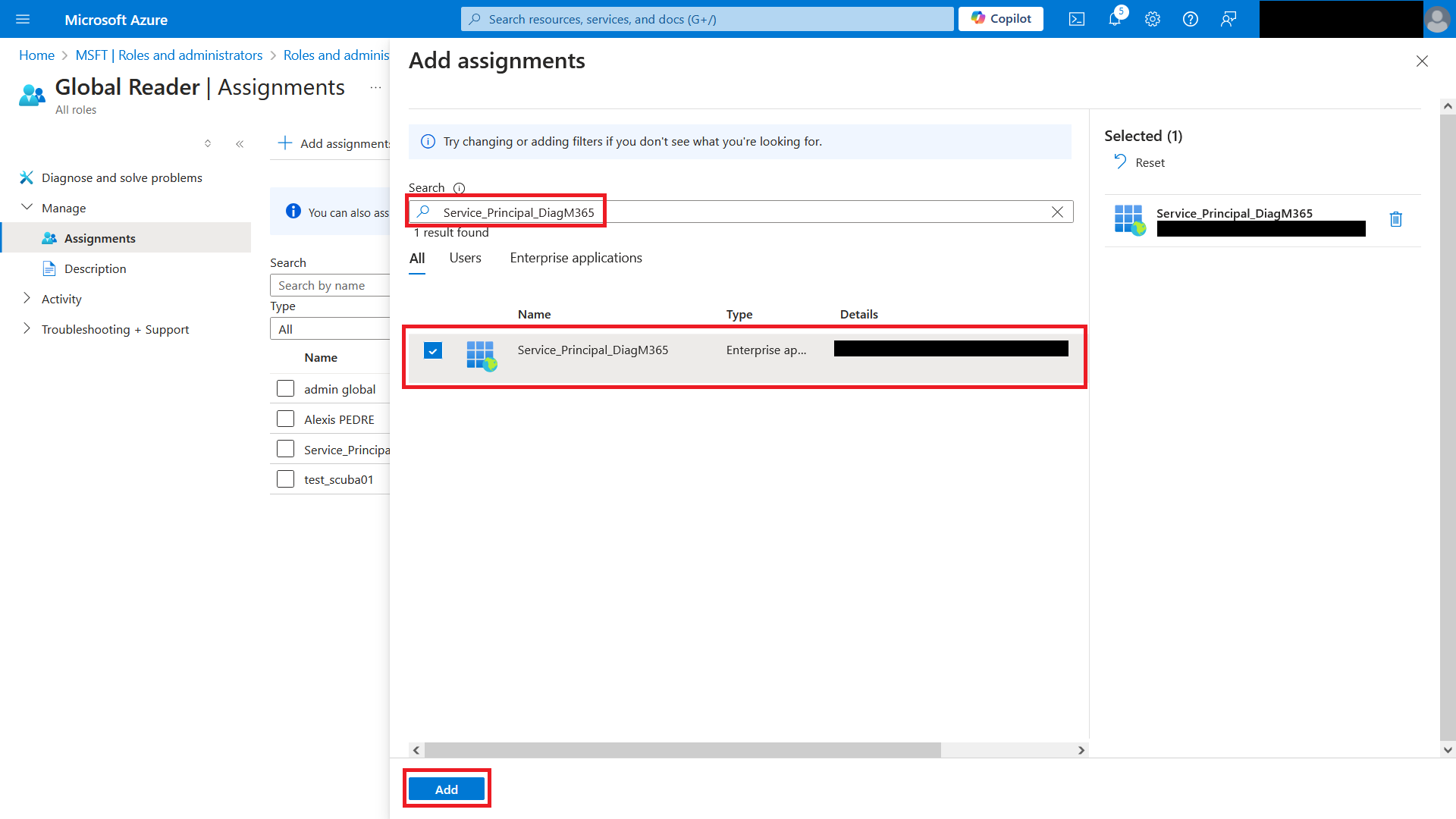

3. Cliquez sur Add assignments.

4. Sélectionnez votre principal de service (par exemple, Service_Principal_DiagM365) et cliquez sur Add. Service_Principal_DiagM365

Étape 4 : Transmission des informations et gestion sécurisée du fichier .PFX

Pour transmettre les informations requises à votre consultant cybersécurité de manière sécurisée, suivez ces étapes :

Transmission sécurisée du fichier .PFX

Pour transmettre le fichier .PFX de manière sécurisée :

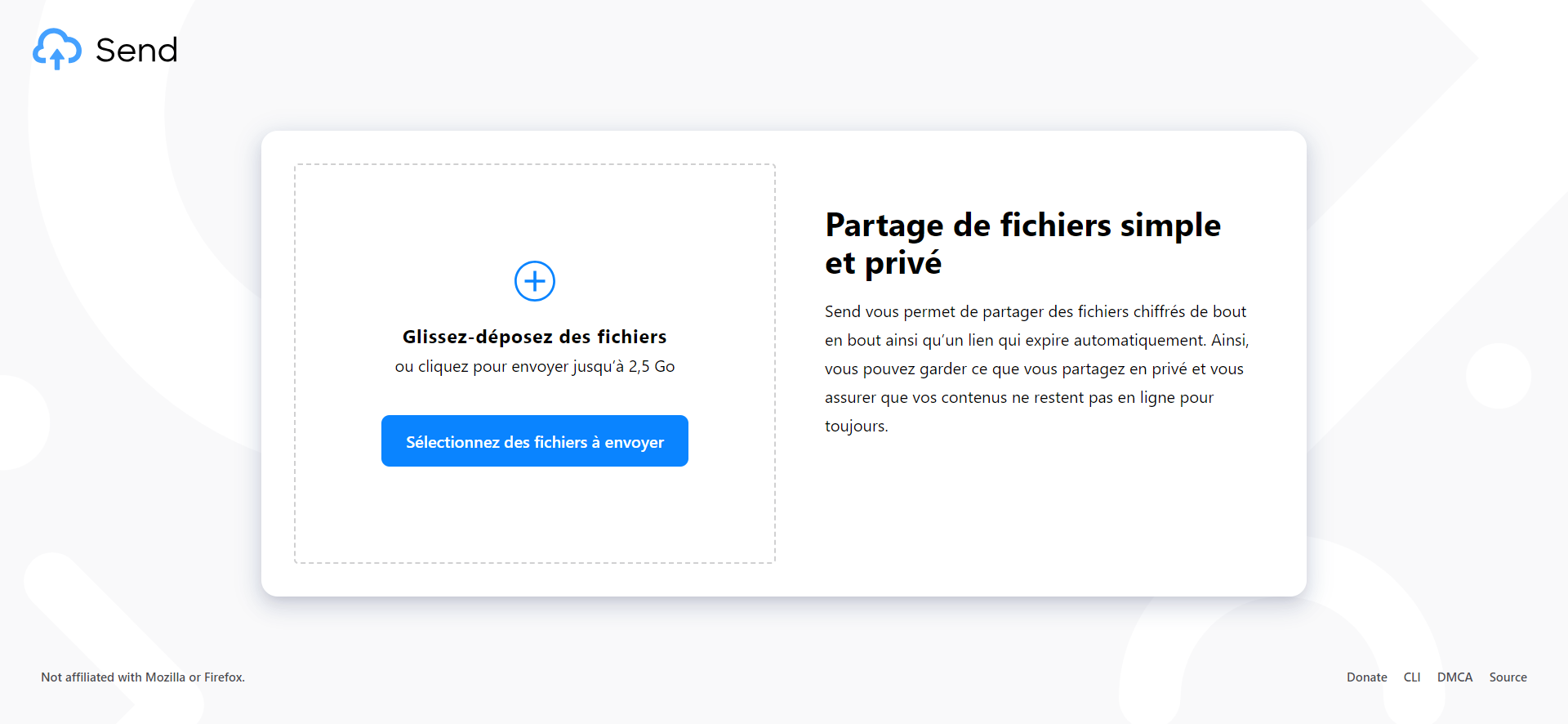

1. Utilisez le service recommandé send.vis.ee pour un envoi sécurisé :

-

Accédez à https://send.vis.ee.

-

Téléchargez le fichier

.PFX. -

Définissez un mot de passe pour protéger l'accès au fichier lors du téléchargement.

-

Définissez un nombre limite de téléchargement, et/ou un nombre de jours de validité

-

ajoutez le lien de téléchargement ainsi que le mot de passe aux éléments à transmettre.

2. Utilisation de l'outil de votre choix :

- Vous pouvez également utiliser un autre outil sécurisé pour transmettre le fichier

.PFX. - Assurez-vous que l'outil offre un chiffrement et la possibilité de définir un mot de passe.

Informations à transmettre

Assurez-vous de transmettre les éléments suivants :

- Le domaine principal de votre environnement cloud.

- L'Application ID (App ID) du principal de service créé.

- Le thumbprint du certificat associé au principal de service.

- L'export du certificat au format

.pfx. - Le mot de passe du certificat, s'il a été défini.

- Le mot de passe pour accéder au fichier

.pfx, s'il a été défini.

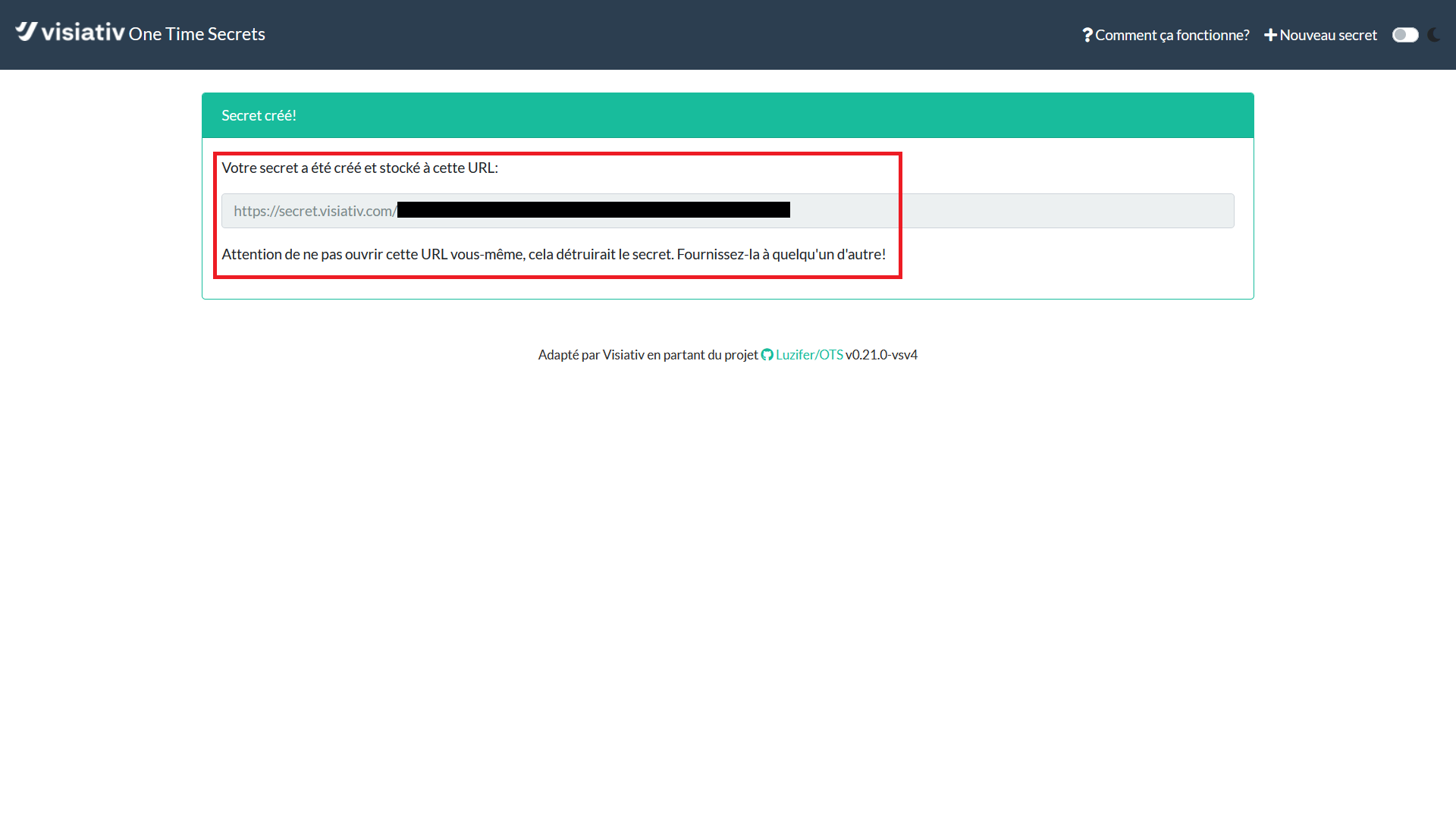

2. Méthode 1 (Recommandée) : Utiliser Visiativ Secret pour transmettre un lien sécurisé

1. Accéder à Visiativ Secret :

- Ouvrez un navigateur et rendez-vous sur Visiativ Secret.

2. Saisir les informations dans Visiativ Secret :

- Entrez les informations dans le formulaire sous le format suivant :

- Domaine principal : XXXXXXX

- Application ID : XXXXXXX

- Thumbprint du certificat : XXXXXXXX

- Lien de téléchargement du fichier

.pfx: Lien - Mot de passe pour le téléchargement du fichier

.pfx - Mot de passe du certificate : XXXXXXXX

3. Générer le lien sécurisé :

- Cliquez sur Générer un lien sécurisé une fois les informations saisies.

Le lien créé via Visiativ Secret est à usage unique et a une durée de vie de 72 heures. Assurez-vous de transmettre ce lien à votre interlocuteur dans ce délai pour garantir la sécurité des informations.

3. Méthode 2 : Utiliser un outil de votre choix pour générer un lien sécurisé

Si vous préférez utiliser un autre outil de votre choix pour générer un lien sécurisé, voici les étapes à suivre :

1. Utiliser un outil de génération de lien sécurisé :

- Choisissez un outil sécurisé que vous utilisez habituellement (par exemple, Privnote, 1Password, ou tout autre outil de confiance).

2. Saisir les informations dans l'outil :

- Entrez les informations suivantes dans le champ texte de l'outil sélectionné :

- Domaine principal : XXXXXXX

- Application ID : XXXXXXX

- Thumbprint du certificat : XXXXXXXX

- Lien de téléchargement du fichier

.pfx: Lien - Mot de passe pour le téléchargement du fichier

.pfx - Mot de passe du certificate : XXXXXXXX

3. Générer un lien sécurisé :

- Suivez les instructions de l'outil pour générer le lien sécurisé.

4. Nous transmettre le lien par mail

Une fois le lien généré, transmettez-le par mail au consultant cybersécurité de VISIATIV en utilisant le lien ci-dessous pour générer un mail pré-rempli :

Suppression du fichier après transmission

- Une fois le fichier transféré et confirmé reçu, supprimez le fichier

.PFXde votre système local.

Suppression du Principal de Service

Vous pourrez supprimer le principal de service uniquement lorsque votre consultant en cybersécurité vous en donnera l’instruction.

- Accédez à Entra ID : Connectez-vous au portail Entra ID de votre organisation.

- Ouvrez les Applications d'entreprise : Dans le menu de gauche, sélectionnez "Applications d'entreprise", puis cliquez sur "Toutes les applications".

- Recherchez le Principal de Service : Utilisez la barre de recherche pour localiser le principal de service créé pour l'analyse.

- Supprimez l'Application : Sélectionnez l'application correspondant au principal de service, puis cliquez sur Supprimer en haut de la page.

- Confirmez la Suppression : Un message de confirmation apparaîtra. Cliquez sur Oui pour confirmer et supprimer définitivement le principal de service.

La suppression de ce principal de service révoque son accès aux ressources de votre organisation.

En suivant ces étapes, vous assurez la sécurité de votre environnement en supprimant tout accès.

Conclusion

Votre Principal de Service est maintenant configuré avec un certificat autosigné, les permissions API Microsoft Graph, et le rôle Global Reader nécessaires pour que le consultant cybersécurité de VISIATIV puisse réaliser l'analyse de votre environnement Cloud Microsoft 365.

Si vous avez des questions supplémentaires ou si vous rencontrez des problèmes lors de la configuration, n'hésitez pas à nous contacter pour obtenir de l'assistance.

Ce document technique a été conçu pour vous guider pas à pas dans la configuration de votre environnement pour ScubaGear. Veuillez suivre ces étapes précisément afin d'éviter tout problème lors de l'exécution de l'analyse.

Notes

- Assurez-vous de stocker et envoyer les informations critiques en toute sécurité.