Vue d'une application

Qualité du trafic Internet

Le bloc Qualité du trafic Internet vous permet d'avoir une appréciation du niveau de menace qui pèse sur votre application en fonction du trafic constaté sur celle-ci.

Total des requêtes

Cette valeur vous indique le nombre total de requêtes HTTP filtrées par Visiativ Cyber WAF sur la période sélectionnée. Ce nombre inclus les requêtes légitimes et malveillantes, et sur tous les types de contenus (HTML, images, feuilles de style, javascripts, etc.). L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Attaques bloquées

Le nombre d'attaques bloquées correspond au nombre de requêtes HTTP malveillantes bloquées par Visiativ Cyber WAF sur la période sélectionnée. Ces requêtes bloquées n'ont pas été transmises à votre serveur applicatif. Cette valeur est à mettre en regard du nombre total de requêtes. L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Total des sources

Le nombre total de sources vous indique combien d'IP différentes ont sollicitées votre application sur la période sélectionnée. Une IP représente généralement une personne, ou plus dans le cas de connexions émises depuis une entreprise ou un accès Wi-Fi ouvert par exemple. L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Sources malveillantes

Le nombre de sources malveillantes vous indique combien d'IP ont émis des requêtes malveillantes à destination de votre application sur la période sélectionnée. Cette valeur est à mettre en regard du nombre total de sources. L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Sévérité des attaques

Ce graphe vous indique la répartition en pourcentage entre les attaques dont le niveau de risque est considéré comme critique par rapport aux attaques avec un niveau de risque élevé.

Niveau de menace

Le niveau de menace est un indicateur qui vous permet d'avoir une appréciation globale du risque qui pèse sur votre application. Cet indicateur est calculé sur la période sélectionnée grâce à l'ensemble des données collectées par Visiativ Cyber WAF. Il peut varier dans le temps en fonction des attaques plus ou moins nombreuses ou dangereuses que subit votre application.

Le niveau de menace est réparti sur une échelle de 5 valeurs possibles qui vont de A à E en fonction de l'indice de risque calculé pour votre application.

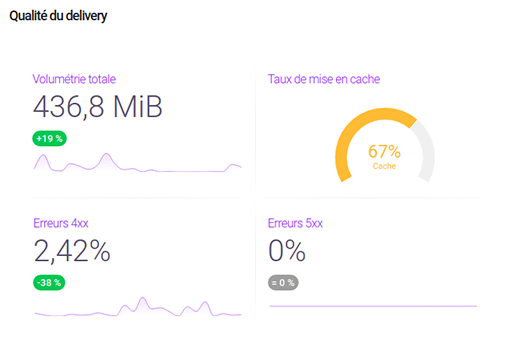

Qualité du delivery

Le bloc Qualité du delivery vous donne les métriques liées au contenu renvoyé vers vos utilisateurs.

Volumétrie totale

Cette valeur représente la quantité totale de données renvoyée vers les internautes. Cette donnée est utilisée pour le calcul de bande passante utilisée par votre application. L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Taux de mise en cache

Cet indicateur donne le pourcentage de requêtes servies directement depuis le cache versus le nombre de requêtes servies depuis le serveur d'origine. Plus cette valeur est haute, moins votre infrastructure d'hébergement est sollicitée, en particulier lors des pics de charge. Par ailleurs, un bon taux de cache améliore également de manière significative le rendu des pages auprès de vos internautes.

Idéalement le taux de cache devrait être supérieur à 80%. Si ce n'est pas le cas, des réglages sont probablement nécessaires coté applicatif pour optimiser la mise en cache.

Erreurs 4xx

Cette valeur vous donne le pourcentage d'erreurs de type 400 sur la période sélectionnée. Une forte variation de cet indicateur peut par exemple indiquer des liens cassés à la suite d'une modification de votre applicatif (hausse des erreurs de type 404). L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

Erreurs 5xx

Cette valeur vous donne le pourcentage d'erreurs de type 500 sur la période sélectionnée. Une variation à la hausse de cet indicateur indique une dégradation de la disponibilité de votre applicatif (hausse des erreurs de type 503 par exemple). L'indice de variation est calculé sur la période précédente par rapport à la période sélectionnée.

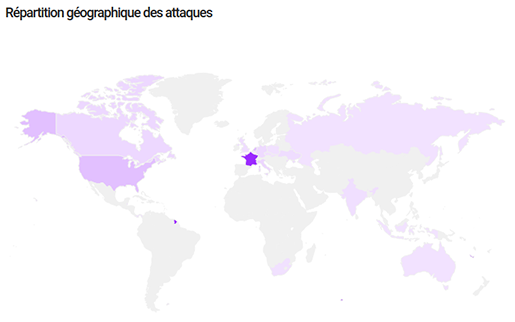

Répartition géographique des attaques

Chaque attaque détectée par Visiativ Cyber WAF est géolocalisée selon son pays d'origine. Chaque pays de la carte est représenté avec une intensité visuelle variable en fonction du volume d'attaques correspondant. Cette représentation vous donne une vue globale des zones géographiques les plus sensibles vous permettant de mieux comprendre les tendances et les points d'origine des attaques, facilitant ainsi la prise de mesures de sécurité ciblées.

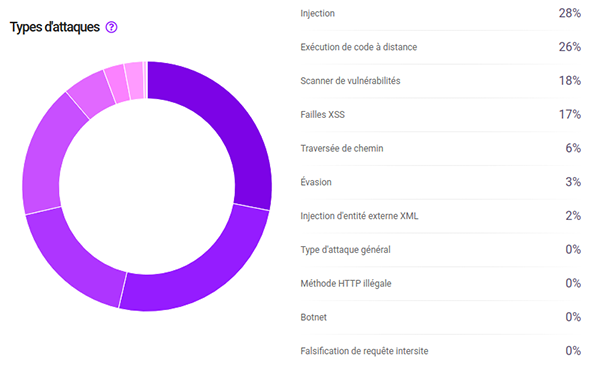

Types d'attaques

Le bloc Types d'attaques vous permet de visualiser la nature et la répartition en volume des attaques dont votre application fait l'objet, et qui ont été détectées et bloquées par Visiativ Cyber WAF.

Vous trouverez ci-dessous l'explication des attaques les plus courantes.

Injection SQL

Une attaque par injection SQL consiste en l'insertion ou la modification d'une requête SQL, via les données d'entrée de votre application, lorsque cette dernière est insuffisamment protégée ou mal conçue. Une injection SQL réussie peut permettre à un attaquant de réaliser des opérations avec de très lourdes conséquences pour la sécurité de vos données.

Quelques exemples d'opérations possibles :

- lire des informations stockées dans de la base de données, en particulier des données sensibles soumises à la réglementation RGPD ;

- modifier les informations stockées (insertion / mise à jour / suppression) ;

- exécuter des opérations d'administration sur la base de données (comme arrêter le SGBD) ;

- récupérer le contenu d'un fichier présent sur le système de fichiers du SGBD ;

- dans certains cas, émettre des commandes au système d'exploitation.

Pour en savoir plus :

Exécution de code à distance

L'exécution de code à distance, appelée aussi injection de code, est le terme général désignant les types d'attaques qui consistent à injecter du code qui sera ensuite interprété et exécuté par votre application. Ces types d'attaques sont généralement rendues possibles en raison d'un manque de validation des données d'entrée de votre application. Comme pour l'injection SQL, les conséquences de ce type d'attaque peuvent avoir de très lourdes répercutions sur la sécurité de vos données.

Pour en savoir plus :

Scanner de vulnérabilité

Un scanner de vulnérabilités est un logiciel conçu pour identifier les failles potentielles de sécurité dans un système informatique, un réseau ou une application. Il analyse les configurations et les paramètres de sécurité pour détecter les points faibles qui pourraient être exploités par des attaquants. Ces scanners effectuent des tests automatiques en recherchant par exemple les vulnérabilités des principaux CMS (Content Management System) du marché tels que WordPress, Prestashop, Magento, etc. Une fois les vulnérabilités identifiées, celles-ci sont très rapidement exploitées de manière automatique.

Pour en savoir plus :

Faille XSS

Le cross-site scripting, ou XSS, est un type de faille de sécurité des sites web qui permet d'injecter du contenu dans une page, provoquant ainsi des actions sur les navigateurs web visitant la page. Les possibilités des XSS sont très larges puisque l'attaquant peut utiliser tous les langages pris en charge par le navigateur.

L'exploitation d'une faille de type XSS peut permettre à un intrus de réaliser des opérations telles que :

- redirection de l'utilisateur dans un but d'hameçonnage ;

- vol d'informations (sessions et cookies) ;

- actions à l'insu de la victime et sous son identité (envoi de messages, suppression de données, etc.).

Pour en savoir plus :

Traversée de chemin

Une attaque par traversée de chemin, également connue sous le nom de traversée de répertoire, vise à accéder aux fichiers et aux répertoires qui sont stockés en dehors du dossier racine du site web. En manipulant des variables qui font référence à des fichiers avec des séquences "dot-dot-slash (../)" et ses variations ou en utilisant des chemins d'accès absolus, il peut être possible d'accéder à des fichiers et des répertoires arbitraires stockés sur le système de fichiers, y compris le code source de l'application ou la configuration et les fichiers critiques du système avec de très lourdes conséquences pour la sécurité de vos données.

Pour en savoir plus :

URL's les plus attaquées

Le tableau des URL's les plus attaquées vous permet de comprendre quelles sont les parties de votre application qui sont le plus souvent mises à l'épreuve. Cette liste vous permet de renforcer la sécurité en ciblant ces zones précises pour une protection renforcée, et la mise en place de correctifs spécifiques le cas échéant.