Protection contre le DHCP Spoofing

Introduction

DHCP (Dynamic Host Configuration Protocol) est un protocole réseau qui automatise la configuration IP des appareils sur un réseau. Il attribue dynamiquement des adresses IP, des masques de sous-réseau, des passerelles et d'autres paramètres, simplifiant ainsi la gestion des équipements réseaux. Cependant si ce protocole est mal implémenté, il peut aussi engendrer des problèmes de sécurité.

Le DHCP Spoofing (usurpation d'identité DHCP) se produit lorsqu'un attaquant tente de répondre aux requêtes DHCP et tente de se faire passer pour la passerelle ou le serveur DNS par défaut, ce qui déclenche une attaque Man In The Middle. Il est donc possible qu'il puisse intercepter le trafic des utilisateurs avant de le rediriger vers la passerelle ou effectuer des DoS (Attaque par déni de service) en inondant le serveur DHCP légitime de demandes visant à saturer les ressources en adresses IP.

Ce document s'adresse aux administrateurs système, responsables de la sécurité ou responsables informatique, ce guide vous accompagnera dans toutes les étapes de configuration de manière simple et compréhensible. Les explications sont appuyées par des configurations à mettre en place sur le matériel, de captures d'écran ainsi que de schémas réseau pour faciliter la mise en œuvre des recommandations.

Impact sur mon système

DHCP spoofing

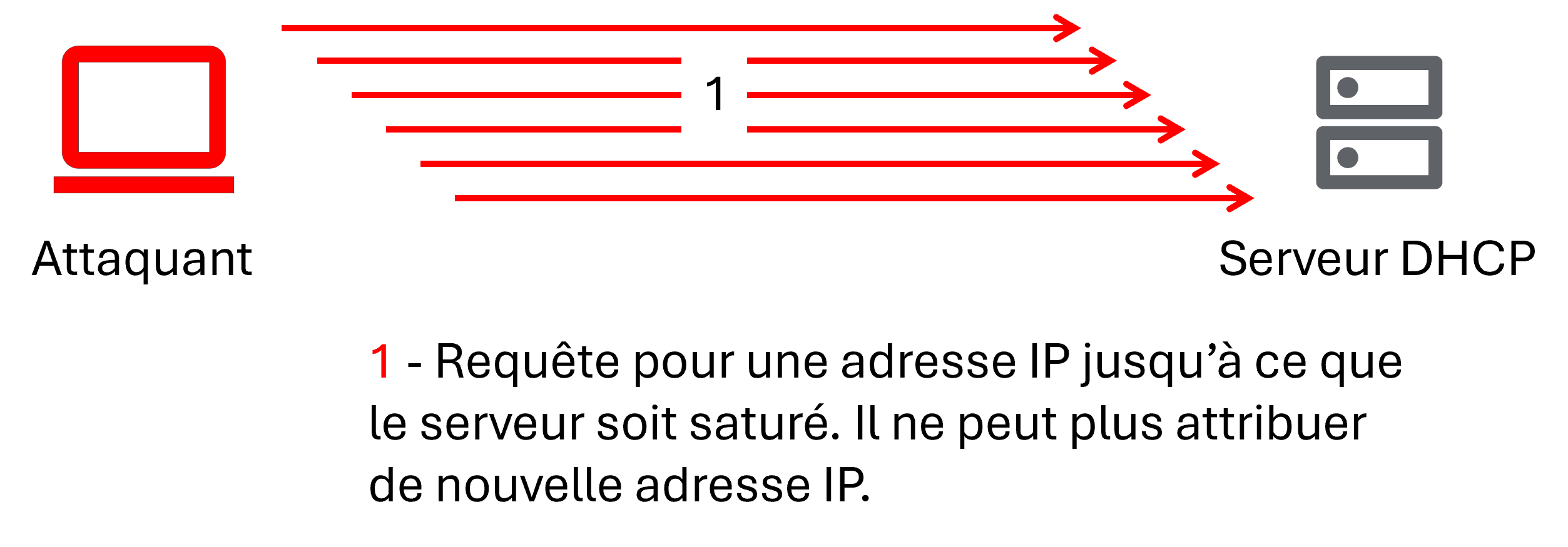

Les attaques de type DHCP spoofing se passent en plusieurs étapes. Dans un premier temps, l'attaquant va effectuer une attaque DHCP Starvation, c'est-à-dire qu'il va, avec une adresse MAC volée dans la plupart des cas, envoyer de très nombreuses DHCP Request au serveur DHCP dans un court laps de temps afin d'acquérir toutes les adresses IP disponibles. Ainsi le serveur DHCP ne sera plus en capacité de répondre à de nouvelles DHCP Request.

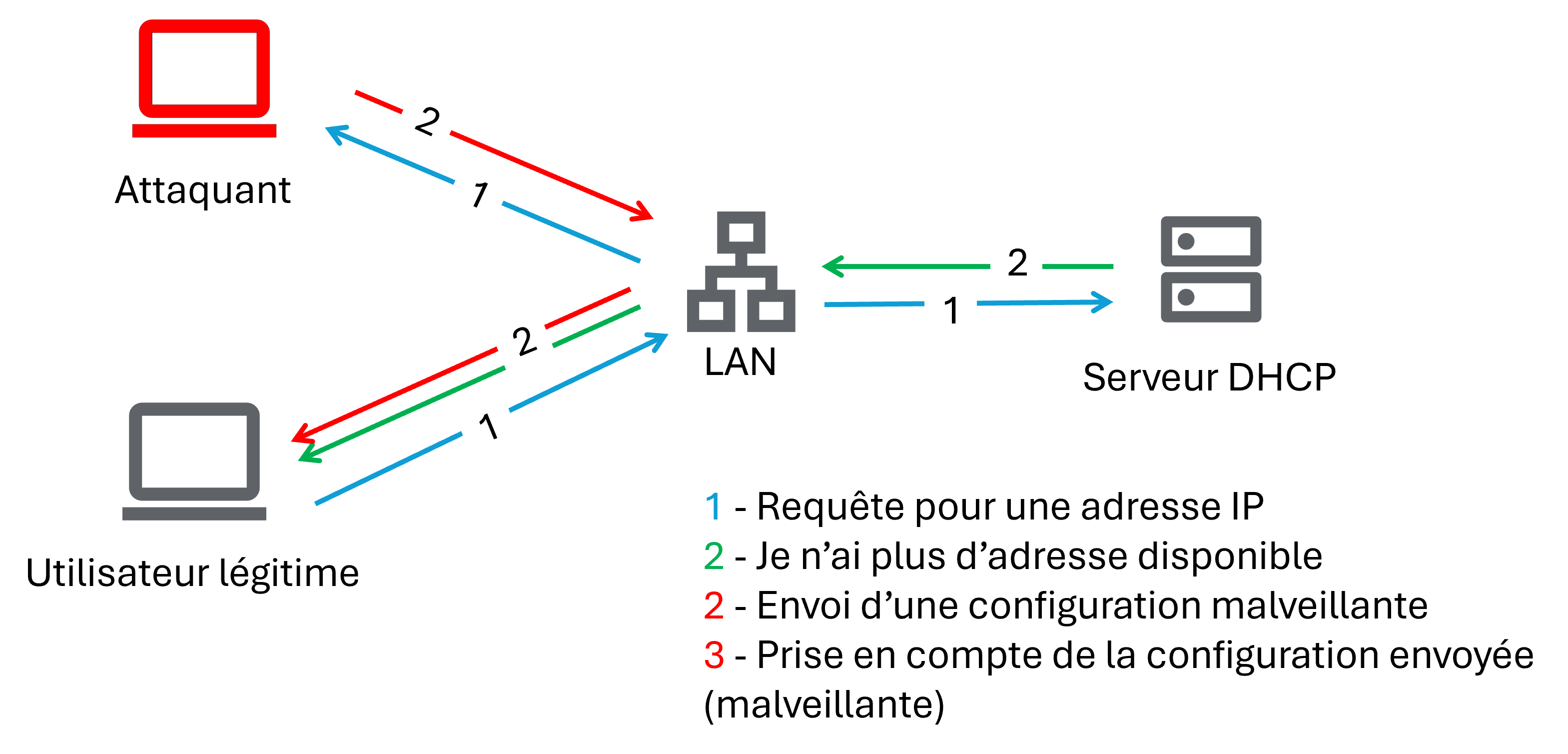

Une fois cette attaque effectuée avec succès, l'attaquant va mettre en place son propre serveur DHCP sur le réseau. Ce serveur illégitime va venir écouter les demandes de diffusion entrantes et envoyer des réponses falsifiées avec des configurations malveillantes. Dans la plupart des cas, il va chercher à se positionner lui-même en tant que DNS et passerelle pour les clients.

Si les deux attaques successives fonctionnent avec succès, l'attaquant sera maintenant en capacité de voler les informations transitant par le réseau interne de l'entreprise, telles que des informations d'authentification, en effectuant des attaques de type "Man-in-the-Middle".

Recommendation générale

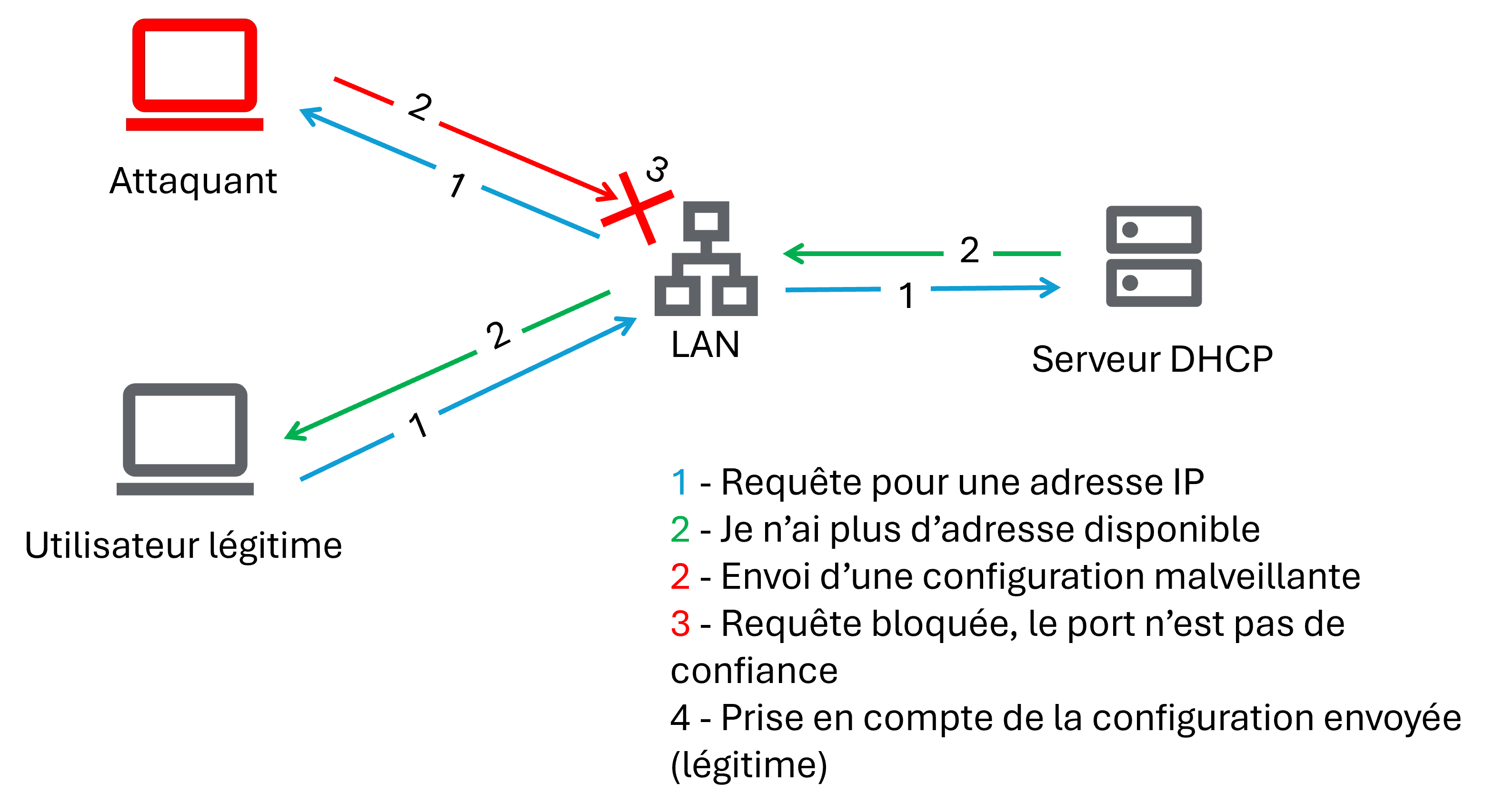

Le DHCP snooping est l'une des méthodes pour contrer l'usurpation d'identité DHCP, c'est une technologie intégrée dans un commutateur réseau (switch). Il empêche les serveurs DHCP non autorisés de distribuer des adresses IP aux clients de ce serveur. Quand cette option est mise en place, elle va permettre de filtrer les messages invalides et de construire une base de données des liaisons DHCP snooping qui contient des informations sur les hôtes fiables et ceux qui ne le sont pas. Un port autorisé ou fiable est un port ou une source dont les messages émis par le serveur DHCP sont autorisés. Un port non fiable est un port à partir duquel les messages du serveur DHCP ne sont pas approuvés. Si le DHCP snooping est activé, le message d'offre DHCP ne peut être envoyé que par le port fiable. Sinon, il sera abandonné.

Techniques d'implémentation

Les configurations suivantes sont les configurations techniques à mettre en place directement sur le(s) commutateur(s) de l'entreprise. Ces exemples de configuration fonctionnent sur les commutateurs des marques Cisco et HP.

Attention, activer l'option 82 peut rendre le serveur DHCP inopérant si une mauvaise interface est renseignée.

Configuration switch

Activation du DHCP snooping

Dans un premier temps vous allez devoir activer le dhcp snooping sur le switch avec la commande suivante :

- Commutateurs Cisco

- Commutateurs HP

ip dhcp snooping

bdhcp-snooping

Par défaut l'option 82 s'active de base, mais si votre serveur ne le supporte pas il faut la désactiver avec cette commande :

- Commutateurs Cisco

- Commutateurs HP

no ip dhcp snooping information option

no dhcp-snooping option 82

Identification des VLANs concernés

Ensuite choisissez le/les VLAN qui vont être concernés par le DHCP snooping. Il est nécessaire de changer le champ [VLAN] par le numéro du VLAN souhaité :

- Commutateurs Cisco

- Commutateurs HP

ip dhcp snooping [VLAN]

vlan [numero de VLAN]

dhcp-snooping

exit

Définition des interfaces de confiance

Ensuite vous allez devoir mettre en mode "trust" (confiance) la/les interface(s) liée(s) à votre/vos serveur(s) DHCP. Dans le cas où le/les serveurs sont dans une machine virtuelle, il faudra faire l'opération sur le port physique de la machine allouée au serveur DHCP virtuel.

- Commutateurs Cisco

- Commutateurs HP

int [interface liés au serveur DHCP]

ip dhcp snooping trust

interface [interface liée au serveur DHCP]

dhcp-snooping trust

exit

Vérification des configurations

Il est fortement recommandé de vérifier votre configuration en rentrant cette commande :

- Commutateurs Cisco

- Commutateurs HP

show ip dhcp snooping

show dhcp-snooping

Lexique

Serveur DNS (Domain Name System) :

Un serveur DNS est un serveur qui traduit les noms de domaine (comme www.example.com) en adresses IP. Il s'agit d'un composant essentiel d'Internet, car il permet aux utilisateurs d'accéder à des sites Web en utilisant des noms conviviaux au lieu de se rappeler des adresses IP numériques.

DoS (Denial of Service) :

Une attaque par déni de service est une tentative délibérée de rendre un service, un site Web ou un réseau indisponible pour les utilisateurs légitimes en submergeant le système cible avec un grand volume de trafic, en le surchargeant ou en exploitant des vulnérabilités pour le faire échouer.

Man In The Middle (Homme du Milieu) :

Une attaque de type "Man In The Middle" est une technique de cyberattaque où un attaquant intercepte et modifie les communications entre deux parties, souvent sans que ni l'expéditeur ni le destinataire ne s'en rendent compte. L'attaquant peut écouter les échanges de données, les modifier ou même les interrompre.

Sources

- https://en.wikipedia.org/wiki/DHCP_snooping

- https://techhub.hpe.com/eginfolib/networking/docs/switches/RA/15-18/5998-8151_ra_2620_asg/content/ch11s02.html

- https://techhub.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998-8152_wb_2920_asg/content/ch14s02.html

- https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst3750x_3560x/software/release/15-0_2_se/configuration/guide/3750x_cg/swdhcp82.html#24258

- https://www.juniper.net/documentation/us/en/software/junos/security-services/topics/task/port-security-dhcp-snooping-cli.html